EMOTET(エモテット)とは、悪意のあるメールを基点として感染するマルウェアです。EMOTETに感染すると、機密情報の窃取やネットワーク内への感染が拡大するため、手口を理解し対策を講じることが大切です。

本記事では、EMOTETの特徴や仕組みなど基礎知識から、EMOTETが添付された不正メールの具体例を説明します。EMOTETのなりすましメールの見分け方や対策まで解説しているので、ぜひ参考にしてください。

目次

EMOTETとは ▽

EMOTETの具体的なメール例 ▽

EMOTETのなりすましメールの見分け方 ▽

EMOTETの感染対策 ▽

まとめ ▽

EMOTETとはマルウェアの一種で、悪意のあるメールを基点として感染拡大をもたらします。2019年に実在する相手の氏名やメール内容の一部が流用され、自然な日本語による不正メールが国内企業に送られたことで、日本でも被害が拡大しました。

EMOTETの活動には波があり、一時休止と再開を繰り返しています。直近では2022年11月に停止しましたが、2023年3月より新たな手口を使って攻撃を再開しました。

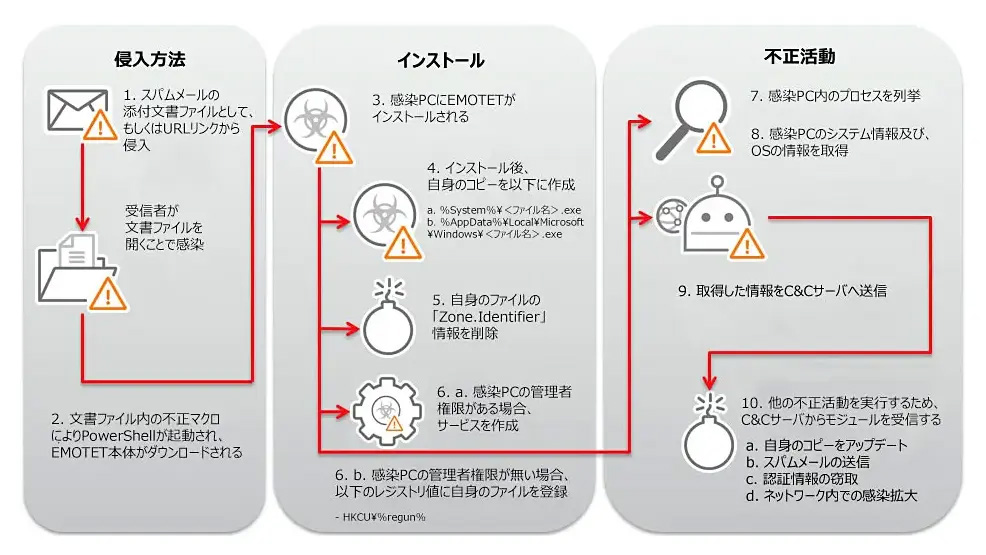

EMOTETは、攻撃メールに添付された文書ファイルやURLリンクから侵入する点が特徴です。従業員がスパムと気づかずメールを開き、添付文書ファイル内の不正マクロを実行することで、EMOTETがダウンロードされます。

EMOTETはパソコンに感染すると、パソコンやブラウザに保存された認証情報(メールアドレスなど)を取得し、攻撃者のC&Cサーバ(マルウェアから情報を送受信するためのサーバ)へ送信します。攻撃者は漏えいした情報を悪用し、なりすましメールを送るなど別の攻撃の踏み台として使用します。

さらに、EMOTETは侵入したネットワーク内で感染拡大するだけでなく、C&Cサーバからランサムウェアなど他のマルウェアを呼び寄せる点も特徴の一つです。

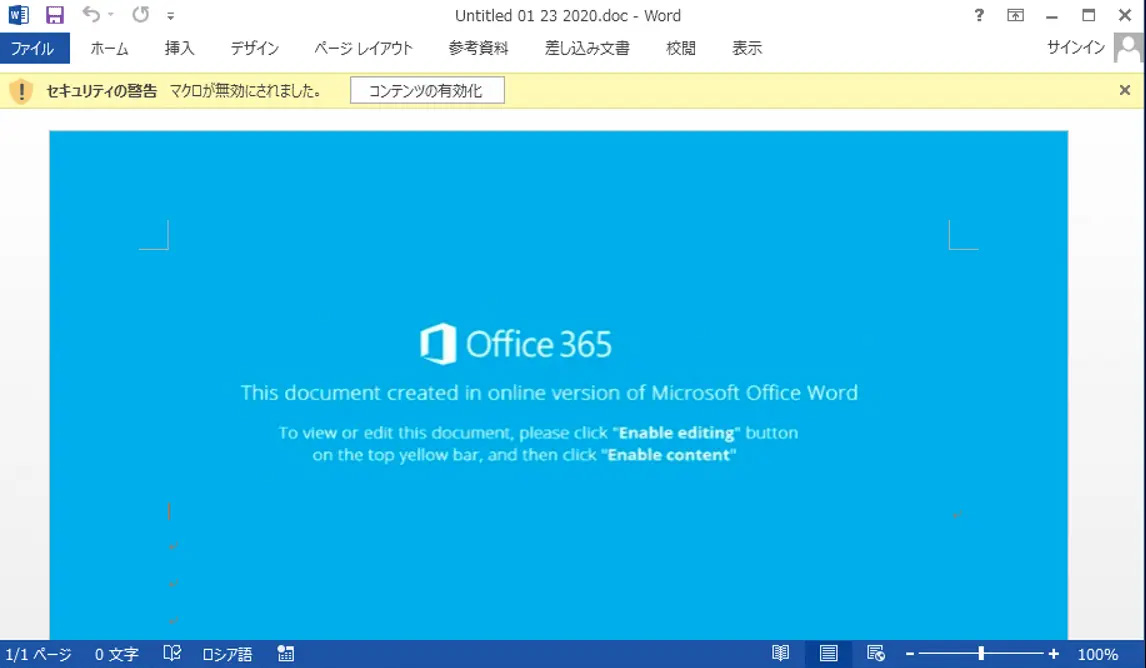

EMOTETは、攻撃メールに添付されたOffice文書ファイルから侵入を試みます。添付のWordやExcelファイルを開くと、マクロを有効化するよう誘導され、「コンテンツの有効化」を選択すると感染する仕組みです。

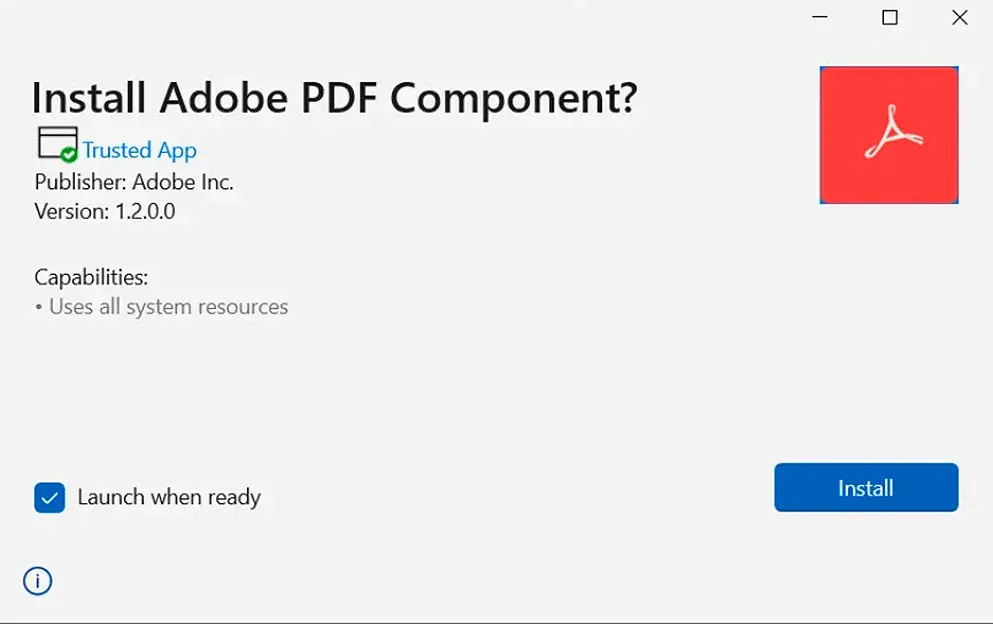

Office文書ファイルのマクロ機能だけでなく、2021年11月よりPDFを悪用した手口も確認されています。メール本文中にURLリンクが記載され、クリックするとAdobe PDFをインストールするよう偽サイトへ誘導され、マルウェアをダウンロードさせる仕組みです。

さらに、2022年4月には添付ファイルのショートカットリンクファイル(.lnk)を悪用したり、2023年3月にはMicrosoft OneNoteファイルを不正利用したりするなど、マクロを使わない新しい手口が確認されています。

攻撃に利用されるファイルの種類など、細かい手法は今後も変化する可能性があります。今のところメールや添付ファイルを開いただけではEMOTETに感染しないので、安全であると判断できないファイルは、実行やリンククリックなどの操作をしないことが重要です。

EMOTETの攻撃メールを大別すると、不特定多数に送信される「ばらまき型」と、実在する人物を装った「返信型」があります。どちらも違和感のない日本語で送られてくるので注意が必要です。ここでは、攻撃メールの具体例を解説します。

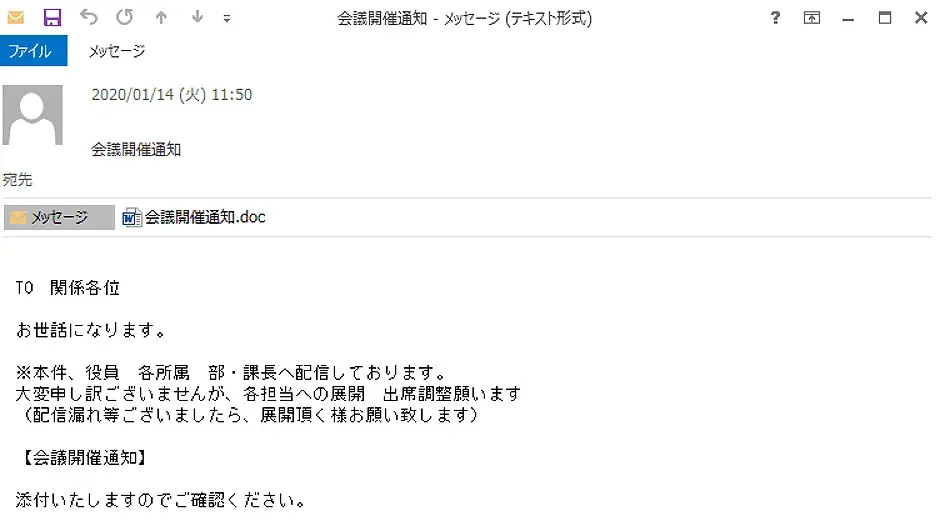

これは、会議開催通知に関する不正ファイルを添付し、不特定多数に宛てた攻撃メールです。「各担当への展開 出席調整願います」とメールを読んだ後のアクションを指定し、不正なOffice文書ファイルを開くよう巧妙に誘導しています。

騙された従業員が添付のWordファイルを開いて「コンテンツの有効化」をクリックすると、EMOTETに感染してしまいます。

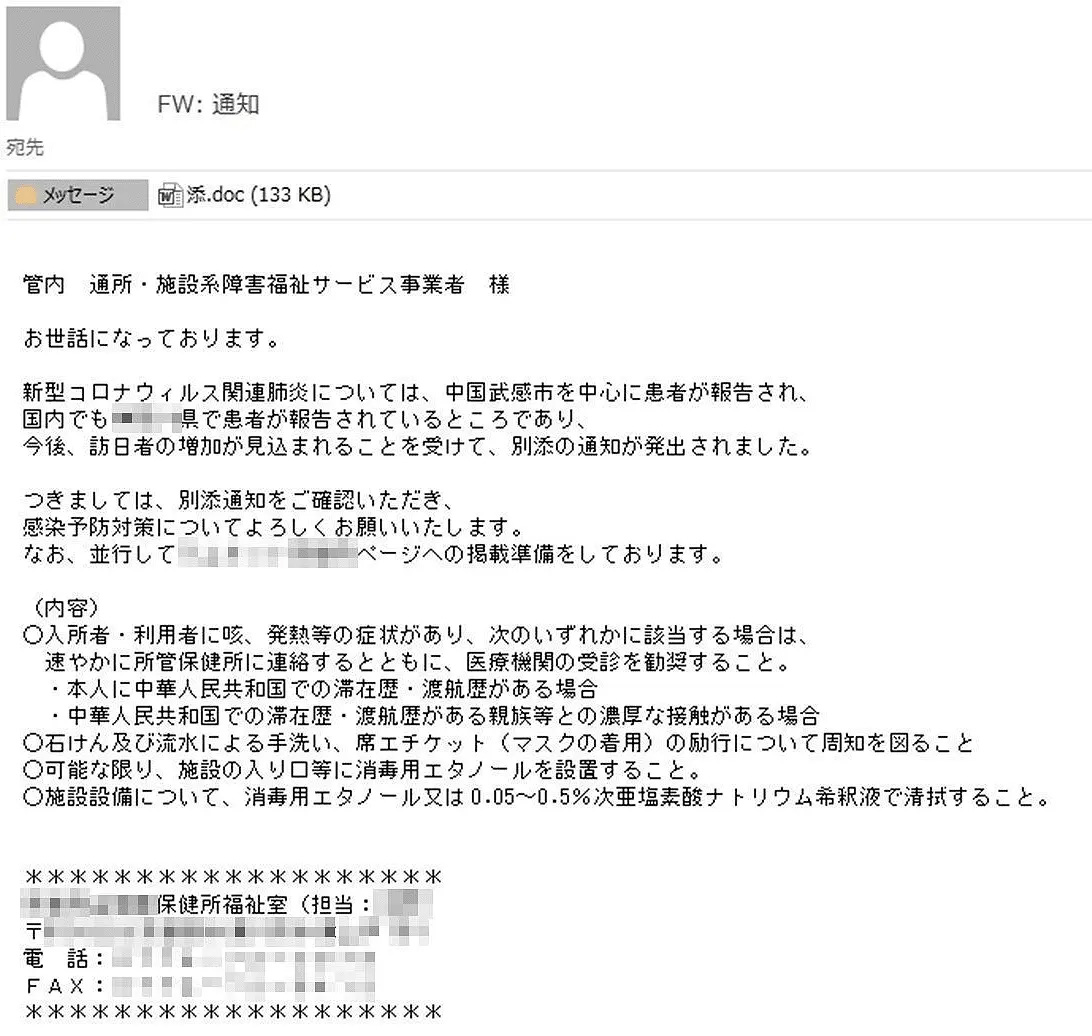

ばらまき型の攻撃メールでは、時事情報を悪用するケースも見られます。

これは新型コロナウイルスの急速な拡大に便乗した不正なメール例で、保健所を装っている点が特徴です。このケースでは、感染予防対策に関する情報が記載されていると信じ込んで不正なWordファイルを開き、マクロを実行するとEMOTETに感染してしまいます。

新型コロナウイルスのような緊急事態では、状況に応じて企業側の対応を迅速に変える必要があるため、この類の添付ファイルを開いてしまう恐れがあります。

ばらまき型の不正メールで取り上げられるテーマは多岐に渡り、時事情報の他にも賞与や請求書の通知など、疑いなくクリックしてしまう内容が記載されています。

攻撃者はメールを受信した人の心理的な隙をついてアプローチしてくるので、常に冷静な判断が重要です。

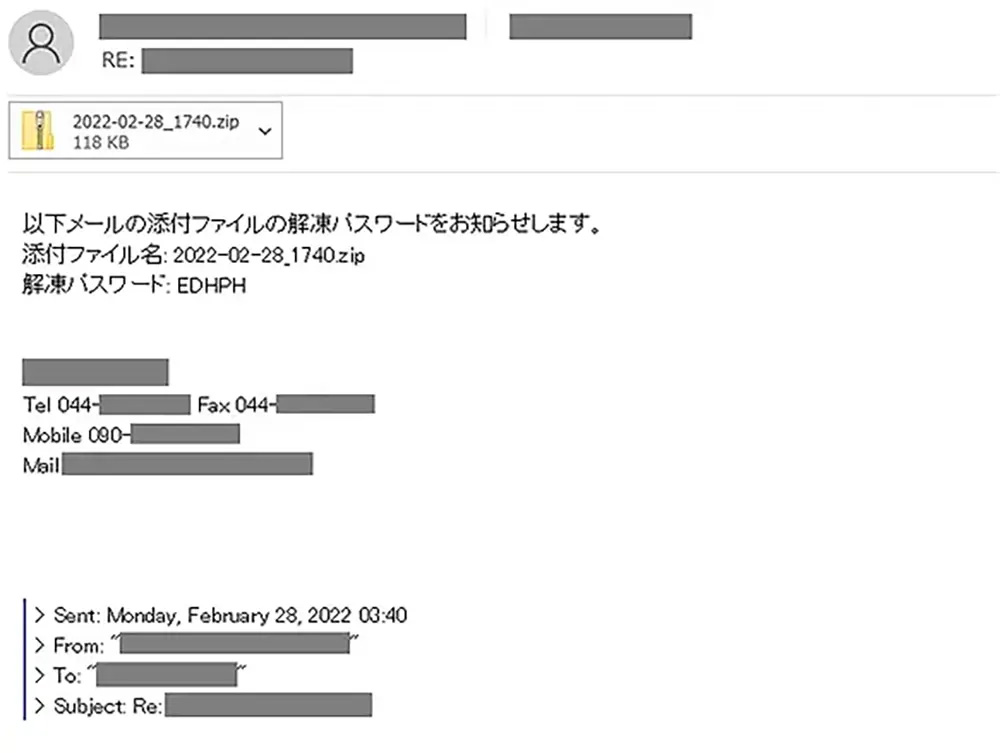

返信型の攻撃メールでは、件名に「RE:」や「FW:」などが、さらに下の方には「>」が記載され、過去にやり取りがあったかのように見せている点が特徴です。この攻撃メールにはZIPファイルが添付され、本文に解凍用のパスワードが記されています。

パスワードがかけられた添付ファイルはセキュリティの検知をすり抜けるので、受信ボックスに届く確率が高い種類の攻撃メールです。パスワードを入力し、ZIPファイルを開くと、WordやExcelなど不正マクロ付きのOffice文書ファイルが含まれています。

そしてそのファイルに対して「コンテンツの有効化」をすることでEMOTETに感染します。

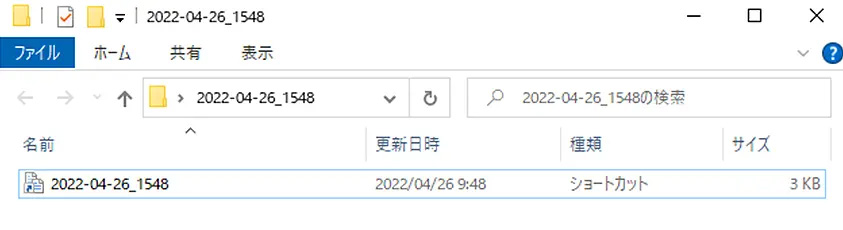

2022年4月には、不正マクロを伴わない手口が発見されました。添付のZIPファイル内にショートカットリンク(.lnk)が含まれているケースです。今後は、不正マクロを含むOffice文書ファイル以外の形式にも注意が必要です。

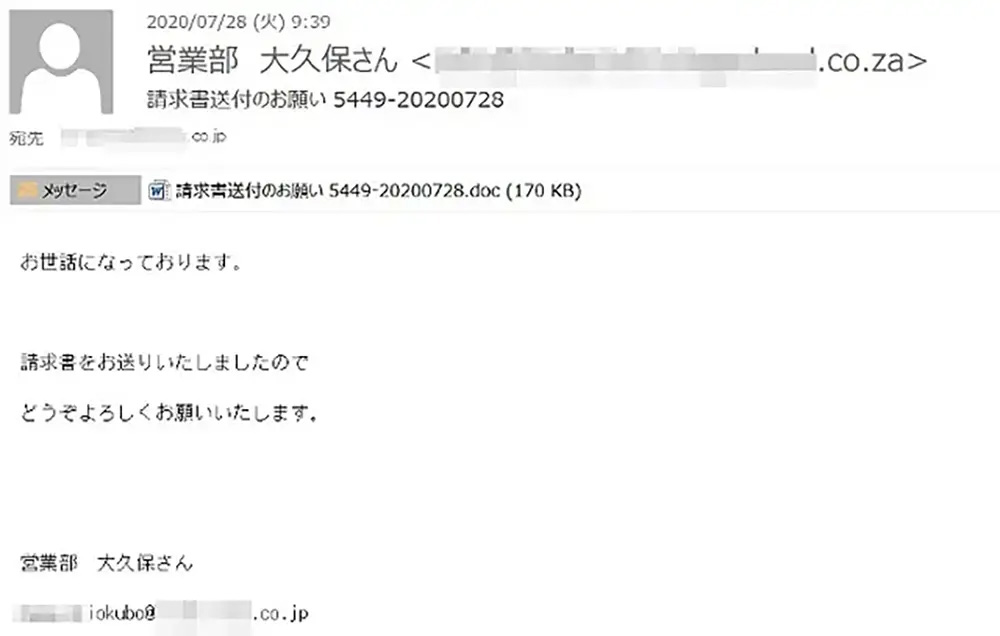

返信型の攻撃メールには、実在する担当者名や部門名が悪用されるケースもあります。この不正メールでは、「営業部 大久保さん」から請求書に関する連絡が来たかのように装っています。過去に窃取したメールアドレスなどを悪用し、実在の担当者を装い不正ファイルを送信し、攻撃する手口です。

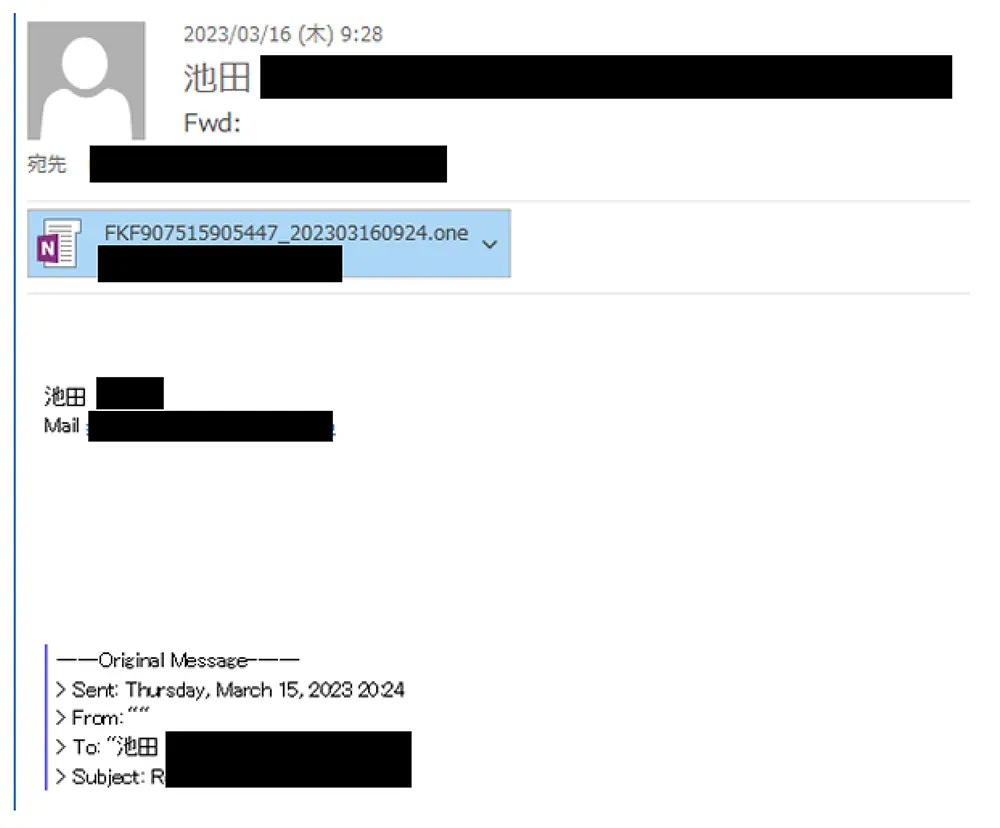

また、2023年3月には、Microsoft OneNoteファイル(.one)を添付した攻撃メールが確認されました。ファイルを開き、ポップアップに見せかけた画像をクリックすると、不正なスクリプトが実行されEMOTETがダウンロードされる仕組みです。

今後も手口は巧妙化する恐れがあることから、たとえ知っている人物からのメールに思えても、Office文書ファイルだけでなく、あらゆる不審な添付ファイルには慎重になる必要があります。

EMOTETのなりすましメールの見分け方を解説します。

メールを受信したら、送信元のメールアドレスを確認することが重要です。Gmailなどフリーメールアドレスが使用されていたり、本物のアドレスに似せて偽装されていたりするケースがあるからです。不審なメールアドレスだと確認できた場合は、メールやファイルを開かないようにしましょう。

2022年4月以降、Microsoft社はインターネット経由で入手するOffice文書ファイルのマクロ無効化をデフォルト設定とする変更を行いましたが、添付のOffice文書ファイルにマクロが設定されていて、「コンテンツの有効化」を求められた場合は注意が必要です。WordやExcelなどOffice文書ファイルの場合、不正なマクロ機能を実行させることでEMOTETがダウンロードされるからです。メールやOffice文書ファイルを開いただけではEMOTETに感染しないので、マクロが設定されたファイルの場合は細心の注意が必要です。

添付ファイルだけでなく、本文内のURLから不正なサイトへ誘導されていないか確認しましょう。「感染の仕組み」で解説したように、URLをクリックすると不正サイトを経由してEMOTETをダウンロードするよう誘導されます。攻撃の手口は多様化しているので、URLリンクにも常に気をつける必要があります。

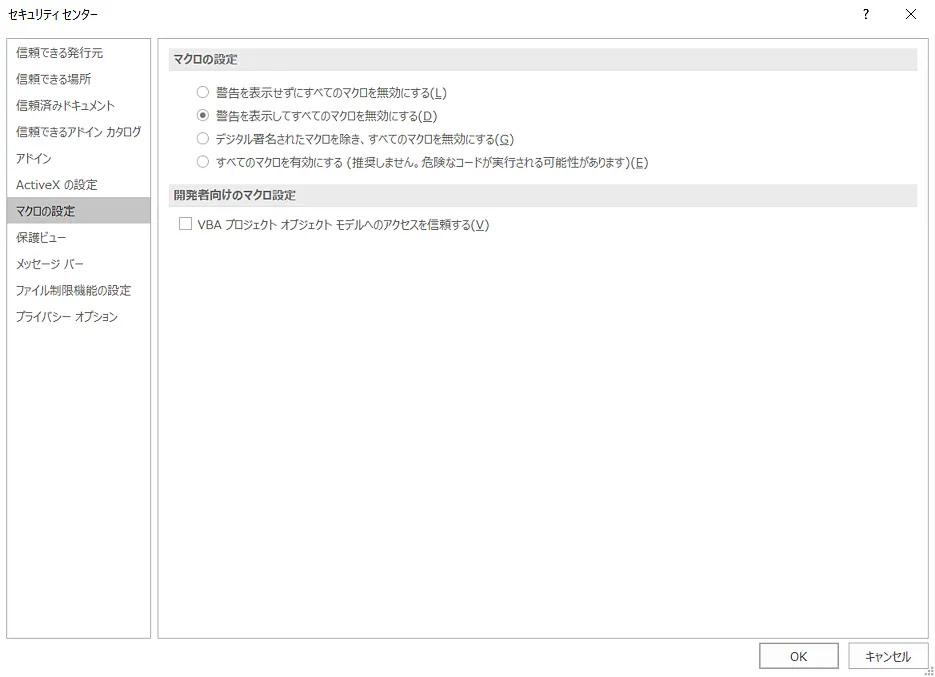

EMOTETの感染対策として、スパムメールフィルターの使用、マクロの無効化、組織内の注意喚起、定期的なバックアップが重要です。特に、Office文書ファイルのマクロ自動実行を無効化することで、EMOTETの主な感染経路を遮断できます。

2022年4月よりMicrosoft社は、インターネット経由で入手するOffice文書ファイルのマクロ無効化をデフォルト設定としました。無効化されていると「コンテンツの有効化」ボタンが隠されるので、誤ってクリックすることを防止できます。

設定がされていない場合は、セキュリティセンターの「マクロの設定」から、「警告を表示してすべてのマクロを無効にする」を選択しましょう。また、ご利用のOfficeが最新バージョンになっていない場合は、最新バージョンへ更新してください。

EMOTETの侵入や感染拡大を防ぐ方法に関して、詳しくは以下の記事でも解説しています。あわせてご覧ください。

■ EMOTET(エモテット)とは?特徴や仕組み、感染対策を解説

EMOTETはメールを基点として侵入し、感染拡大をもたらすマルウェアです。EMOTETの攻撃メールには「ばらまき型」と「返信型」があり、時事ニュースに便乗したり、知っている人物を装ったりしながら攻撃を仕掛けてきます。

EMOTETのように受信者の心理的な隙を狙ってくる攻撃メールに対処するためには、セキュリティ対策などの仕組みと、従業員のセキュリティ意識の向上の両輪が効果的です。

トレンドマイクロでは、Microsoft 365およびGoogle Workspaceなどのメールサービスおよびコラボレーションツールに対するフィッシング攻撃、ランサムウェア攻撃、標的型攻撃を阻止する「Trend Vision One - Email and Collaboration Security 」を提供しています。

EMOTET以外にも、クラウドメールの標準セキュリティをすり抜ける、フィッシングメールやランサムウェアなどの検出も可能です。

Email and Collaboration Security は、Trend Vision Oneプラットフォーム上で提供される最新のメールセキュリティソリューションです。クラウド、オンプレミス、ハイブリッドなど、あらゆる環境に対応し、攻撃対象領域(アタックサーフェス)を包括的に可視化。脅威の検出から調査、対応までを一元的に行い、ビジネスの安全を守ります。

企業のセキュリティを守るために、Email and Collaboration Security の体験版をぜひ、ご利用ください。

Trend Vision One - Email and Collaboration Security の無料体験版ページはこちら

製品ご購入に関しては、下記、リセラーパートナーへお問い合わせください。

リセラーパートナー一覧はこちら

Worry-Freeファミリー製品の

お見積り、お問い合わせはこちら

電話での製品検討に関するご相談

トレンドマイクロ ダイレクトストア

0570-022-727

受付時間:10:00-12:00、13:00-17:00 平日のみ

(土日祝日ならびに年末年始はお休みとなります)

通話料はお客さまのご負担になりますので、ご了承ください。