サプライチェーンリスクとはどのようなものでしょうか。本記事では、特にサイバー攻撃によるサプライチェーンリスクについて、その攻撃手口と対策について解説します。

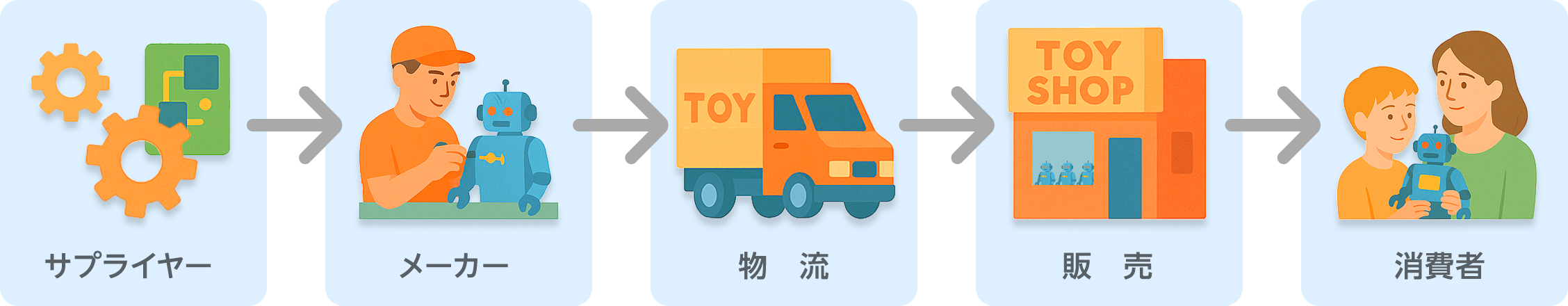

サプライチェーンとは、原材料の調達から製品の製造、流通、最終的な消費者への提供に至るまでの一連のプロセスや組織のネットワークを指します。

例えば、子供用のおもちゃの場合、おもちゃの部品を提供する「サプライヤー」、部品をもとにおもちゃを製造する「メーカー」、完成したおもちゃを運搬する「物流」事業者、そして「販売」する小売業者といった、複数の企業や組織の連携を経て、おもちゃは消費者に届けられます。

複数の企業や組織の連携(サプライチェーン)によって、製品やサービスは消費者へ届けられますが、この過程で何らかの問題が発生した場合、消費者へ届かなくなってしまいます。このようなリスクを「サプライチェーンリスク」と呼びます。

サプライチェーンリスクにはどのようなものがあるのでしょうか。

サプライチェーンの主なリスク要因として次のようなものがあります。

・自然災害

・パンデミック

・サイバー攻撃

例えば、「地震や洪水などの自然災害の影響で物流が停滞し、品物が届かず製品の販売ができなくなる」、「サプライヤーがランサムウェアなどのサイバー攻撃を受け部品の生産がストップし、メーカーへ納品できなくなる」などです。

サプライチェーンを構成するいずれかの企業組織で事業がストップすると、最終的には市場への製品やサービスの供給が困難になるリスクがあります。

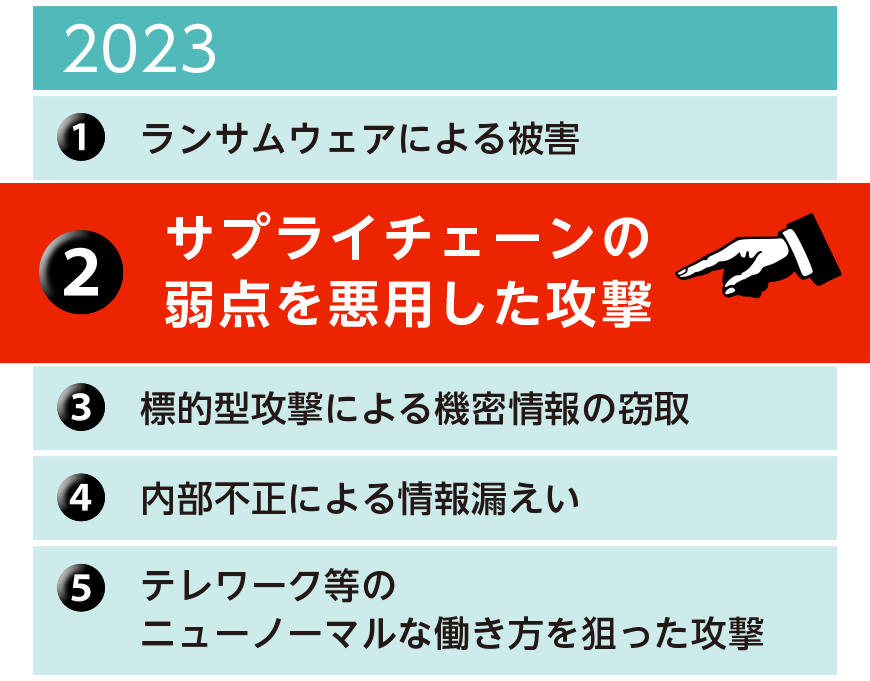

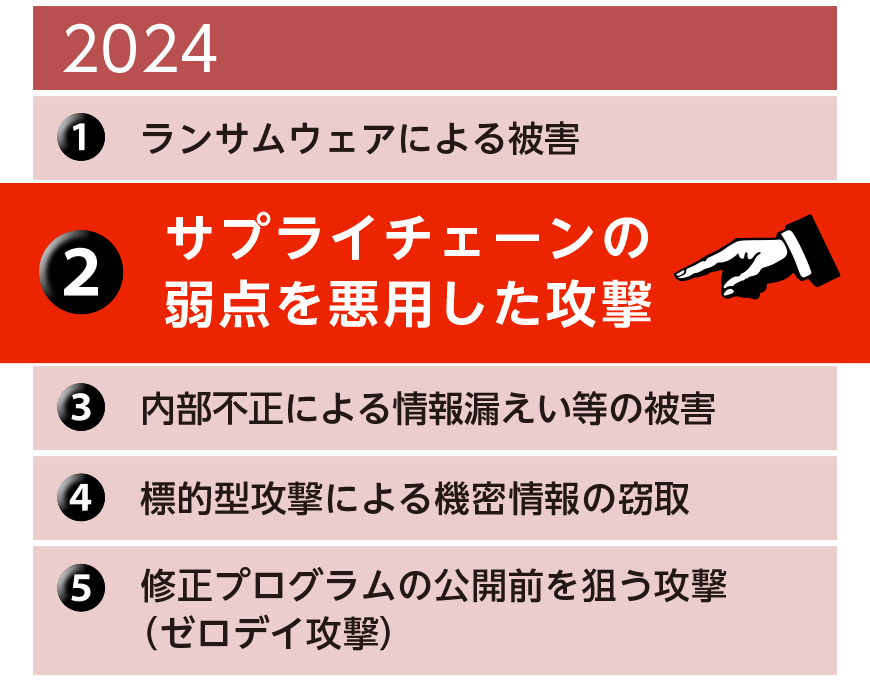

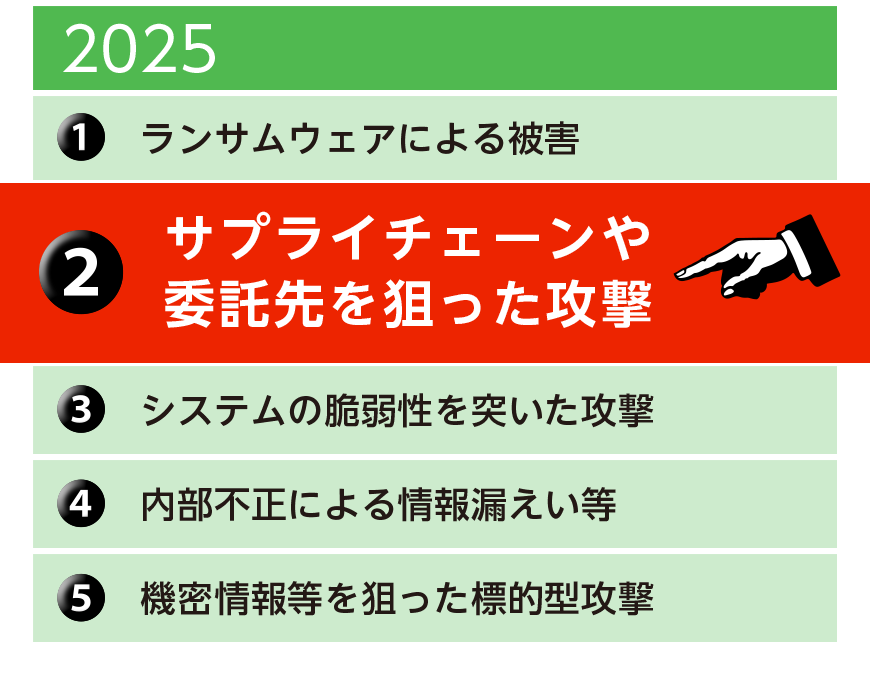

サイバー攻撃によるサプライチェーンリスクに関して、IPAが毎年公表している「情報セキュリティ10大脅威」の組織編を過去3年分見てみると、サプライチェーンの弱点を狙った攻撃関連が常に上位です。昨今注目が高いことが分かります。

加えて、経済産業省では、サプライチェーンにおける重要性を踏まえた上で満たすべき各企業のセキュリティ対策と、その対策状況を可視化する仕組みの構築に向けた検討が進められており、2026年度の制度開始を目指し各種施策の実行等を進めていくと発表されています。

2025年4月14日に、中間取りまとめが発表されています、

参考:経済産業省 「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」

各企業や組織がサプライチェーンを構成する一員としての自覚を持ち、サプライチェーン全体の安定性を維持するために、リスクを予測し適切に管理することが大切です。

自社がサプライチェーンの弱点とならないよう適切な対策を行い、安定したサプライチェーンにつなげましょう。

サプライチェーンを狙った攻撃とはどのような攻撃なのでしょうか。次の章で解説します。

サプライチェーンを狙った攻撃は、攻撃手口から3つに分類されます。

どれもサプライチェーンのなかで標的となる組織へ侵入しやすいポイント(弱点)を狙って攻撃を仕掛けるサイバー攻撃です。

1. ビジネスサプライチェーン攻撃

2. サービスサプライチェーン攻撃

3. ソフトウェアサプライチェーン攻撃

それぞれの攻撃手法と有効な対策例について紹介します。

複数の組織の業務上のつながりを悪用した攻撃で、セキュリティレベルの高い標的組織の取引先や子会社など、比較的セキュリティレベルが低いとされる組織の弱点を突いて侵入し、最終的には本命とする標的を攻撃する手法です。

特に中堅・中小企業は、重厚なセキュリティ対策が施された大企業に比較してビジネスサプライチェーン攻撃の入り口として攻撃者に狙われやすい傾向にあります。

自社がビジネスサプライチェーンにおける「弱点」になってしまわないように、個々の企業が意識し対策することが大切です。加えて、ビジネスサプライチェーン全体でセキュリティレベルを底上げすることが非常に有効です。

・業界標準のセキュリティガイドラインや経済産業省の「サイバーセキュリティ経営ガイドライン」

などに沿ってセキュリティ管理する

・サプライチェーンを構成する取引先や関連企業と定期的にセキュリティに関する情報を共有する

インターネット上のサービスを提供する事業者を侵害し、サービスを通じてその顧客である企業を攻撃する手法です。顧客企業の環境へリモートアクセスするようなIT運用サービスを提供するマネージドサービスプロバイダ(MSP)がサービスサプライチェーン攻撃の入り口として狙われやすい傾向にあります。

被害にあわないよう信頼できるサービスを選定し、万が一MSPが攻撃された場合の影響を事前に把握、想定しておくことが大切です。

・IT運用サービスを利用検討する際は、そのセキュリティ基準やコンプライアンス基準を確認し、信頼できるMSPのサービスを選定する

・攻撃が確認された際、迅速に自社への影響有無や影響範囲を確認できるように、利用するIT運用サービスにおいてMSPがアクセスできる自社環境(データやデバイスなど)を把握しておく

ソフトウェアを開発する企業のソフトウェアそのものを侵害し不正なコードを混入することで、そのソフトウェアを利用する企業のダウンロード元に侵入した後、アップデートサーバなどを経由して不正なプログラムを含めた「正規のソフトウェア」をターゲット組織に配布(アップデートなど)する手法です。

製造や提供工程の侵害を起点として不正なコードが含まれたソフトウェアを、誤って利用しないための対策が必要です

・ソフトウェアを利用前に、その供給元を確認し信頼できるものであることを確かめる

・セキュリティ製品で、不正なプログラムをブロックする

これらの対策を組み合わせて実施することで、サプライチェーン攻撃のリスクを効果的に軽減し、セキュリティを強化することができます。

2024年以降に公表されたサプライチェーン攻撃による被害事例です。

| サプライチェーン 攻撃の入口 ▶︎▶︎ |

サプライチェーンへの 影響 ▶︎▶︎ |

被 害 |

|---|---|---|

| 中小規模の食品製造業者が運営するオンラインショップが不正アクセスを受け、一部顧客のクレジットカード情報が漏えいした可能性があると公表した。 | 連絡を受けた大手クレジットカード会社は、自社顧客への注意喚起や被害顧客に対するクレジットカードの差し替え手続きを案内することとなった。 |

漏洩した可能性のある情報: オンラインショップ利用者のクレジットカード情報800件以上、利用者の個人情報4000件以上 |

| サプライチェーン 攻撃の入口 ▶︎▶︎ |

サプライチェーンへの 影響 ▶︎▶︎ |

被 害 |

|---|---|---|

| 保険関連企業は、サーバに保存していたファイルが暗号化されてしまったとランサムウェア被害を公開した。 | 一部業務を委託していた大手保険会社は、自社顧客への影響について調査および公表することとなった。 |

漏洩した可能性のある情報: 契約者名、被保険者名、保険対象の所在地、証券番号など |

| サプライチェーン 攻撃の入口 ▶︎v |

サプライチェーンへの 影響 ▶︎▶︎ |

被 害 |

|---|---|---|

| 企業向けの大手メールセキュリティサービスが不正アクセスを受け、サービス利用企業のメール情報や認証情報などが漏えいした可能性があると発表した。 | サービスを利用していた企業は、自社の顧客への影響について調査および公表することとなった。 |

漏洩した可能性のある情報: 契約企業6000社以上、400万以上のメールアカウントに関するアカウントやパスワード情報、メールの内容、連携設定されていた他社クラウドサービスの認証情報 |

複数の企業や組織によるサプライチェーンを経て、製品やサービスが利用者へ届けられますが、自然災害やパンデミック、サイバー攻撃などが要因で、提供が滞ってしまうリスクがあります。特にサイバー攻撃によるリスクは企業規模を問わず、組織の脅威として注目されています。各企業がサプライチェーンの一員としての自覚を持ち、全体の安定性を維持するためにリスクを予測し適切に管理することが求められます。

Worry-Freeファミリー製品の

お見積り、お問い合わせはこちら

電話での製品検討に関するご相談

トレンドマイクロ ダイレクトストア

0570-022-727

受付時間:10:00-12:00、13:00-17:00 平日のみ

(土日祝日ならびに年末年始はお休みとなります)

通話料はお客さまのご負担になりますので、ご了承ください。