Microsoft 365のセキュリティ対策とは?

メールを保護する3つのテクノロジー

Microsoft 365は、WordやExcel、メールなどをクラウド上で利用できるサブスクリプション型のサービスです。マルウェア対策や多要素認証などさまざまなセキュリティ機能が搭載されていて、安全性を確保しながら利用できます。しかし、現在はサイバー攻撃が巧妙化しているため、Microsoft 365に標準搭載されたセキュリティ機能だけでは不十分なケースも見られます。特に、マルウェアの侵入経路となりやすいメールの利用には注意が必要です。

本記事では、Microsoft 365の基本的なセキュリティ対策を紹介した後、Microsoft 365のセキュリティを突破する新たな脅威を具体的に解説します。巧妙化する脅威から保護するために必要なセキュリティ技術も紹介するので、参考にしてください。

目次

Microsoft 365とは

Microsoft 365とは、Officeなどのアプリケーションをクラウドで活用できるサブスクリプションサービスのことです。Microsoft 365の法人向けプランには、基本機能として以下のサービスが含まれています。

● 最新のOfficeアプリケーション:WordやExcel、PowerPoint、Outlook

● Exchange Online:クラウドで利用できるメールサービス

● Microsoft Teams:チャットやビデオ会議、ファイル共有などができるコラボレーションツール

● SharePoint Online:ドキュメントの共同編集や管理ができるクラウドストレージ

● OneDrive for Business:ドキュメントの管理ができるクラウドストレージ

Microsoft 365のセキュリティ対策

Microsoft 365のようなクラウドサービスは、場所やデバイスを選ばずアクセスできるため、リモートワークと出社を組み合わせたハイブリッドワークでも活用できます。しかし、クラウドサービスには不正アクセスやサイバー攻撃などのリスクが潜んでいるため、セキュリティ対策が必要です。

ここでは、Microsoft 365に標準搭載されているセキュリティ対策を紹介します。

Exchange Online Protectionによるメール保護

クラウド型のメールサービスであるExchange Onlineを保護するために、Exchange Online Protection(EOP)が利用できます。EOPは、スパムやマルウェアなどのメールによる脅威から保護するためのフィルタリングサービスです。Exchange Onlineのメールボックスを利用している場合、EOPが標準搭載されています。

┃ EOPのセキュリティ機能の例

| メール認証 | 偽造された送信者からのメールを停止する機能。メールの送信元を調べ、送信元の真正性を確認します。 |

| スパム・マルウェア対策 | パターンマッチングで既知のマルウェアやスパムをスキャンする機能。発見された場合はメッセージを削除します。 |

メールのセキュリティ対策をさらに強化するなら、有償のオプション機能であるMicrosoft Defender for Office 365(MDO)を利用できます。MDOは、フィッシング、マルウェア、ビジネスメール詐欺などの高度な脅威からメールを保護します。メール以外に、Microsoft TeamsやOffice製品にも拡張可能です。

多要素認証・管理者設定

多要素認証は、パスワード以外の電話やSMSなど複数の方法でコードを取得してMicrosoft 365にサインインする仕組みです。多要素認証を使用すると、パスワードを詐取した犯罪者による不正アクセスを防止できます。

また、適切に管理者設定を活用することで、社内からの情報漏れを予防できます。管理者権限が付与されたユーザはライセンス管理ができ、ログインできるユーザを制限できます。監査ログを管理することで、不審な動きをするユーザの特定にもつなげられます。

Microsoft 365は、Azure Active Directory(Azure AD)を使用したユーザ管理が可能です。Azure ADは、多要素認証、条件付きアクセス、シングルサインオンなどを提供するサービスです。クラウドサービスのアカウントを一元管理し、安全にユーザ認証を行います。

Microsoft Teams利用時のセキュリティ

Microsoft Teams(以下、Teams)のセキュリティ機能として、ユーザクセスの制御と認証、チーム作成制限、Azure ADによるチーム自動削除(後述)などが挙げられます。

Teams内のチャネルには誰でもアクセスできるわけではなく、チャネルごとに許可されたユーザのみが利用できます。また、Teamsのプロジェクト(チーム)作成機能も限定されたユーザのみ許可することで、チームの乱立を防ぎます。さらに、Azure ADでは有効期限を超えたチームの自動削除ができ、データを放置することによる持ち出しリスクを軽減します。

SharePoint OnlineとOneDrive for Businessへのアクセス制御

管理者は、許可を出していないデバイスからのSharePoint OnlineやOneDrive for Businessで保管しているコンテンツへのアクセスを制限できます。不正アクセスを防ぎ、データ損失などのリスクを軽減できますが、利便性が低下する恐れがあります。

最新動向から見るMicrosoft 365のセキュリティリスク

Microsoft 365には、上記のようなセキュリティ対策が備わっていますが、必ずしも万全とは言い切れません。ここでは、トレンドマイクロの「2022年 年間メール脅威レポート」を参考に、Microsoft 365のセキュリティリスクを解説します。

2022年にMicrosoft 365セキュリティ等をすり抜けた高リスク脅威数は3,990万件以上

2022年、Microsoft 365のEOPを含むセキュリティ機能などをすり抜け、約3,990万件以上の高リスク脅威が検出されました。フィッシングなどの不正URL検出数が約3,520万件ともっとも多く、次いでマルウェア検出数が約420万件、ビジネスメール詐欺の検出数が約38.4万件という結果となっています。

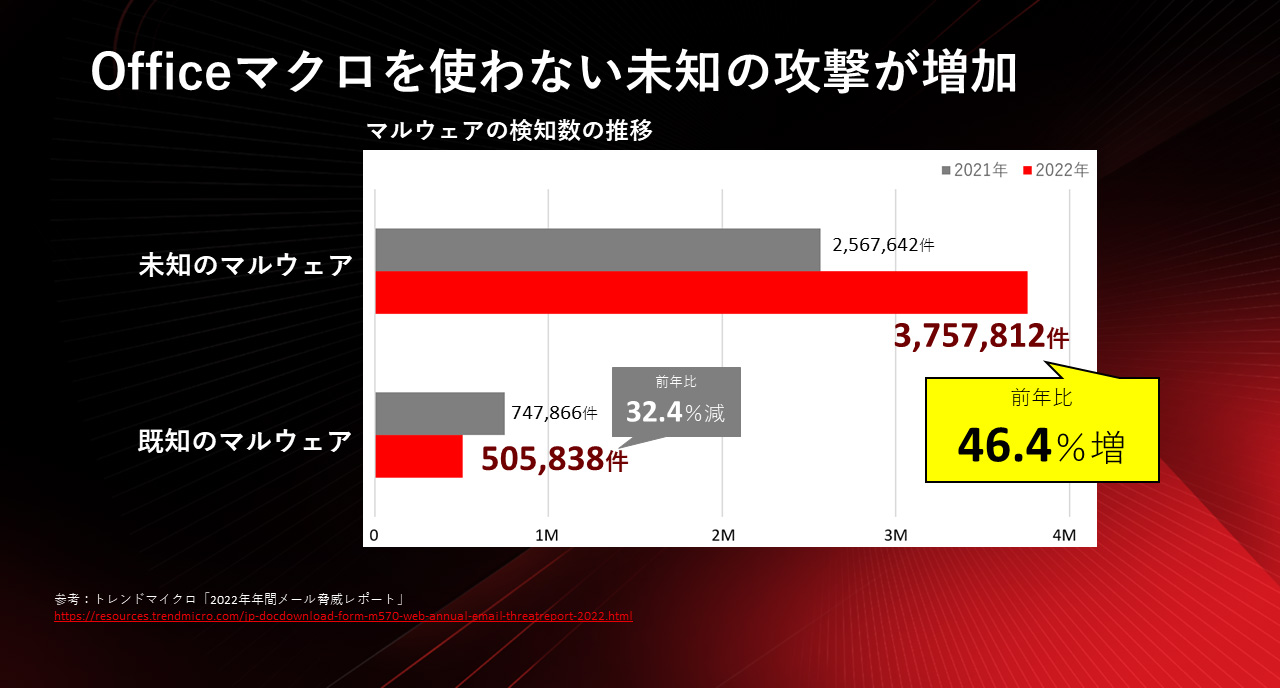

Officeマクロを使わない未知のマルウェアが増加

2022年の傾向として、Officeマクロを使わない未知のマルウェアによる攻撃が顕著に現れています。それまでは、不正マクロを含むOffice文書ファイルを添付したメール攻撃が主流でした。

しかし、2022年半ばにMicrosoft社が、メールやインターネット経由によるOffice文書ファイルのマクロのデフォルト設定を無効化しました。従来の手口による攻撃が困難になったことから、以下のような新たな手法が登場したと考えられます。

● ショートカットリンクを悪用したEMOTET

● ダウンロードサイトに誘導するマルウェア

● クラウドストレージリンクへ誘導するスピアフィッシング

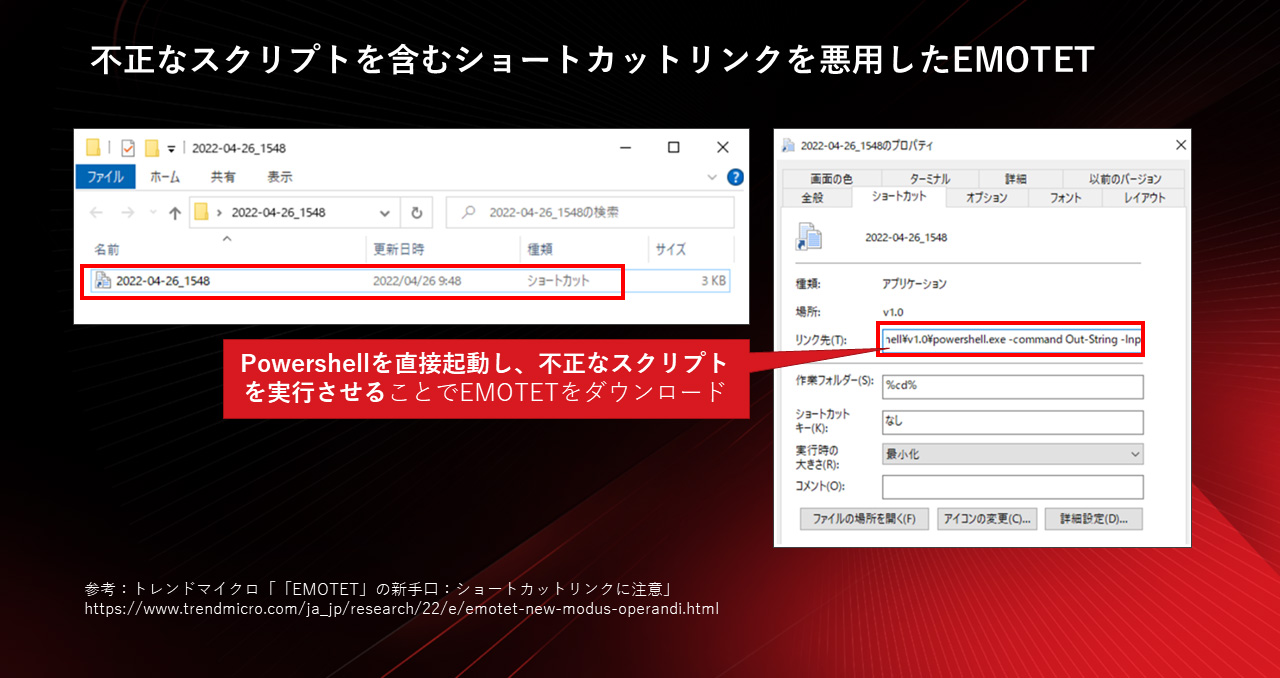

┃ ショートカットリンクを悪用したEMOTET

EMOTET(エモテット)は、悪意のあるメールを基点として感染拡大をもたらすマルウェアの一種です。従来はメールに添付されたOffice文書ファイルのマクロが悪用されていましたが、2022年はWindowsのショートカットリンク(.lnk)を悪用した手口が見られました。

ショートカット先としてWindows標準のPowershell.exeが指定され、不正なスクリプトを実行させてEMOTETをダウンロードさせる仕組みです。

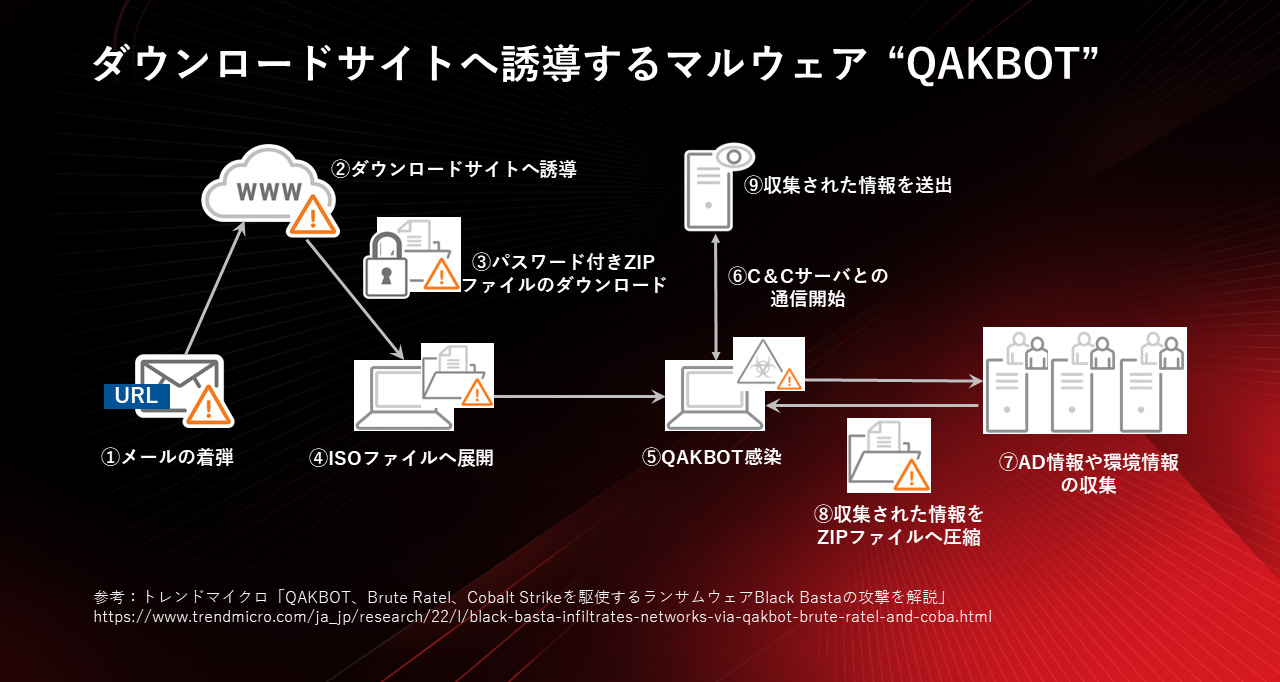

┃ ダウンロードサイトに誘導するマルウェア

QAKBOT(別名QBOT)は、2007年に初めて発見された情報窃取型のマルウェアです。QAKBOTは、マルウェアをインストールする主力ボットネットであることから、QAKBOTの検出は深刻なランサムウェア攻撃の前兆といわれています。

QAKBOTはメールを起点として感染します。スパムメールからダウンロードサイトへ誘導され、パスワード付きZIPファイルのダウンロードとファイル展開をすることで、感染させる手口です。

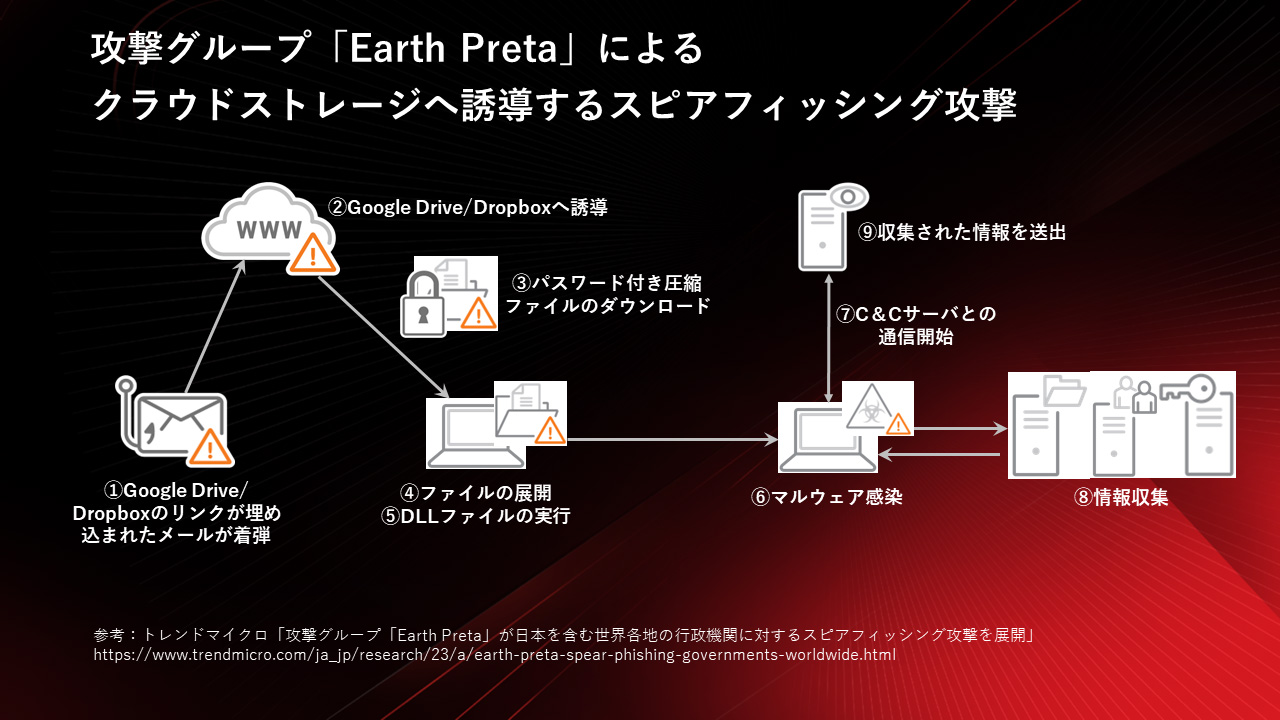

┃ クラウドストレージリンクへ誘導するスピアフィッシング

標的型攻撃を行う犯罪グループ「Earth Preta」は、偽のGoogleアカウントからスピアフィッシング攻撃を仕掛けています。スピアフィッシングとは、特定の企業や個人を狙い、不正なURLへのアクセスや添付ファイルの開封を促すことで、マルウェアに感染させる標的型攻撃の一種です。

Earth Pretaは、メールを送信してGoogle DriveやDropboxへ誘導し、パスワード付きZIPファイルのダウンロードや展開を促し、さまざまな種類のマルウェア感染をもたらします。

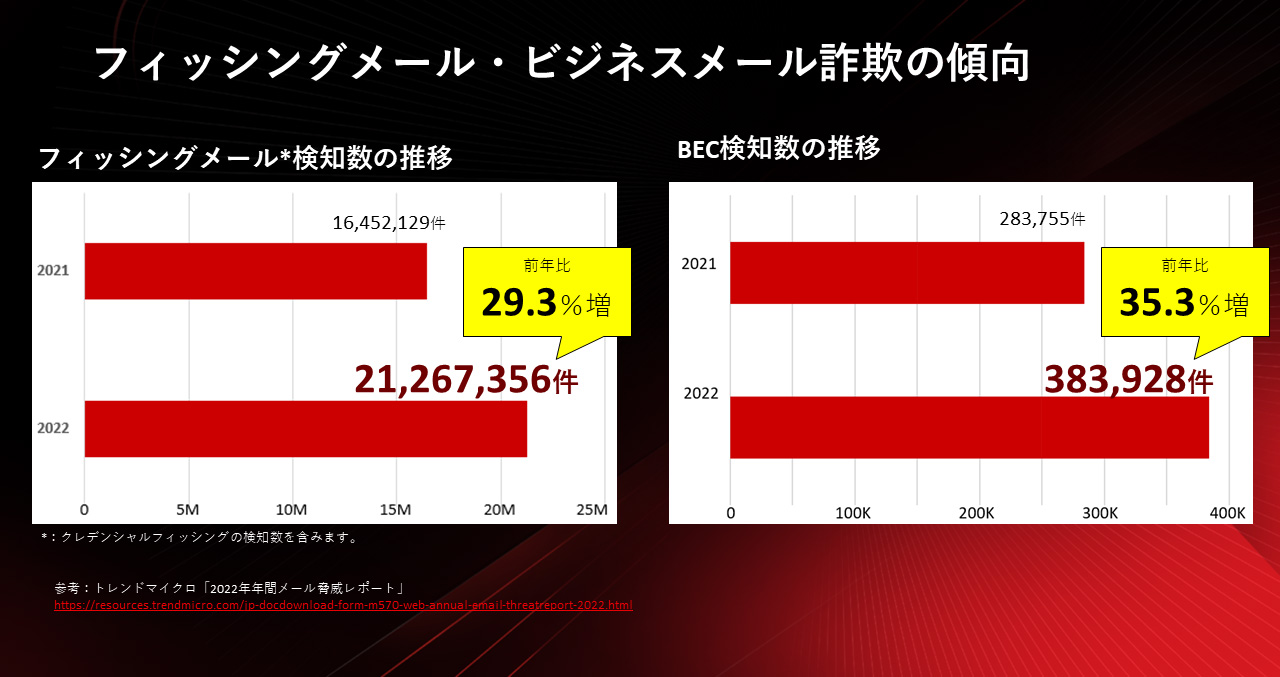

フィッシングメールやビジネスメール詐欺の増加

フィッシングメールやビジネスメール詐欺の検知数も、前年比で増加しています。フィッシングメールの検知数は2,100万件以上と前年比で29.3%増、ビジネスメール詐欺は38万件以上で前年比35.3%増となりました。フィッシングメールやビジネスメール詐欺の具体例は、次のとおりです。

● 時事情勢に乗じたフィッシングメール

● AIの利用により巧妙化したなりすましメール

┃ 時事情勢に乗じたフィッシングメール

ロシア・ウクライナ情勢に世界の注目が集まった2022年は、ロシアからの不正ログイン通知に見せかけたフィッシングメールが登場しました。また、ウクライナの子どもたちへの寄付を依頼するように見せかけたフィッシングメールも発見されています。

このようにフィッシングメールは、社会的関心が高い時事情勢に乗じて送られてくることがあるため、注意が必要です。

┃ AIの利用で巧妙化したなりすましメール

従来、なりすましメールでは、従業員の方が違和感を覚えるような不自然な日本語文法が使われていることが多く見受けられました。しかしながらAI技術の発展により、なりすましメールは今後より巧妙化すると考えられています。例えば、規約等では禁止されているケースが多いですが、生成AIで標的型攻撃メールツールの開発者を名乗り、「訓練用のフィッシングメールの文面を日本語で作成してほしい」と英語でリクエストし、自然な日本語のメール文を容易に作成することが想定されます。ChatGPTのような生成AIを攻撃者が悪用し自然な日本語の文面のメールが作成できてしまうことによって、今後不審なメールであると見分けることが難しく、巧妙なメール攻撃による被害を受けてしまう可能性が考えられます。

Microsoft 365のメールをより安全に使用するために必要なセキュリティ技術

Microsoft 365に標準搭載されたセキュリティを巧妙にすり抜ける脅威に対抗するために以下のような、より高度なセキュリティ技術が必要です。

● 機械学習を用いた未知のマルウェアの検索技術

● サンドボックス解析などによる不正URLの検査技術

● なりすましメールを見抜く解析技術

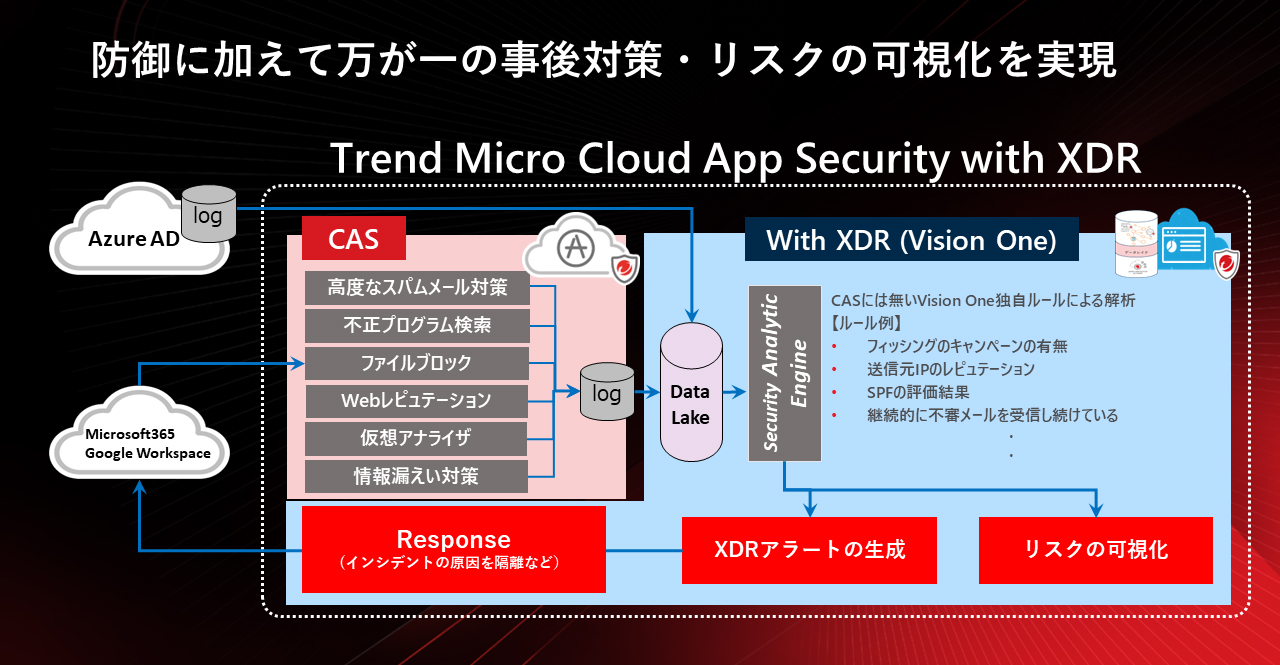

Trend Micro Cloud App Security™ with XDRとは

巧妙化する脅威に対してMicrosoft 365セキュリティでの防御には限界があるため、高いセキュリティレベルを確保しながら運用管理の手間を軽減する、新たなセキュリティツールが必要です。トレンドマイクロでは、Microsoft 365の脅威対策としてTrend Micro Cloud App Security™ with XDR(以下CAS with XDR)を提供しています。

CAS with XDRは、CASによる高度な脅威からの防御に加えて、統合サイバーセキュリティプラットフォームTrend Vision One(with XDR)との連携により、リスクの可視化や事後対策まで実現します。後述するAI機械学習検索やサンドボックスによるメールのセキュリティ対策だけでなく、ストレージやTeamsなどのコラボレーションツールにも高度な対策が可能です。また、DNSのMXレコードの変更やデバイスへのエージェント導入は不要で、Exchange OnlineをはじめとするクラウドアプリケーションとAPI連携することにより、スムーズに利用開始できます。

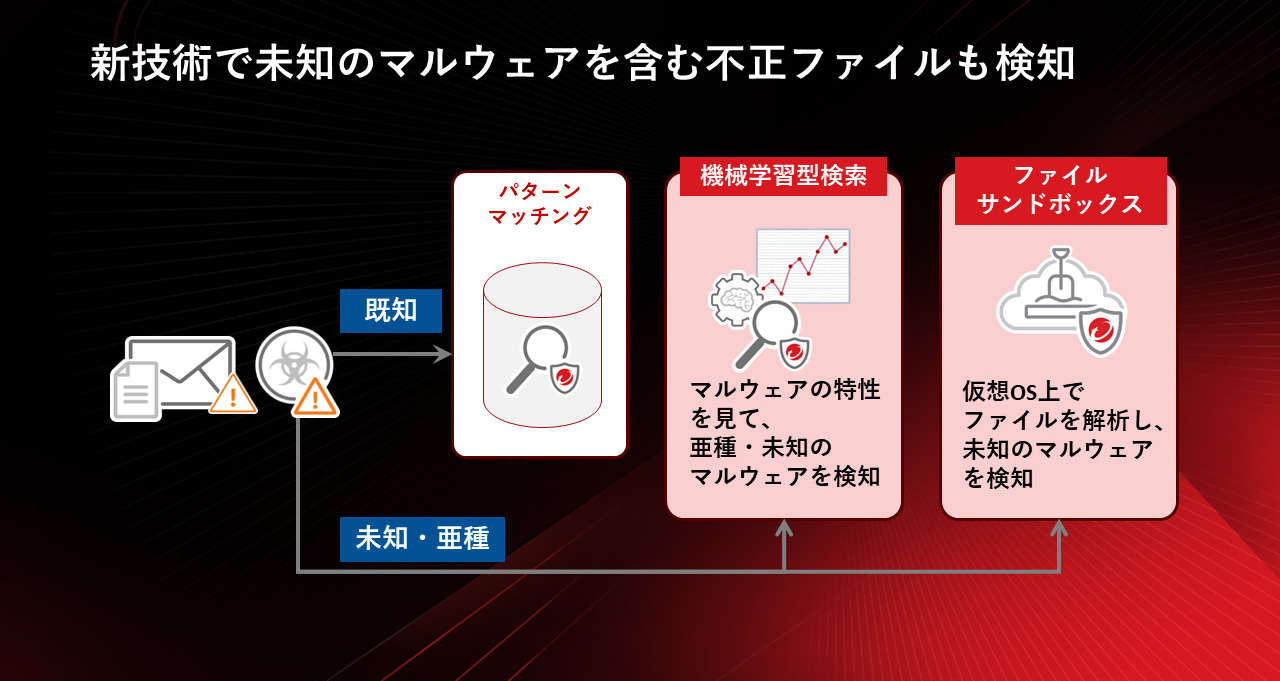

機械学習を用いた未知のマルウェアの検索技術

未知や亜種のマルウェアは、従来のパターンマッチングをすり抜ける恐れがあることから、新しい技術である機械学習型検索が用いられたセキュリティ製品が有効です。既知のマルウェアにはパターンマッチングで、未知のマルウェアには機械学習で検知することで、Office文書ファイルを使わない新たな攻撃にも対処できます。

さらに、危険なファイルを仮想OSで解析するサンドボックス技術を用いることで、実際に仮想OS上でファイルを動かし、ファイルのふるまいを解析して未知のマルウェアへの対策を強化することができます。

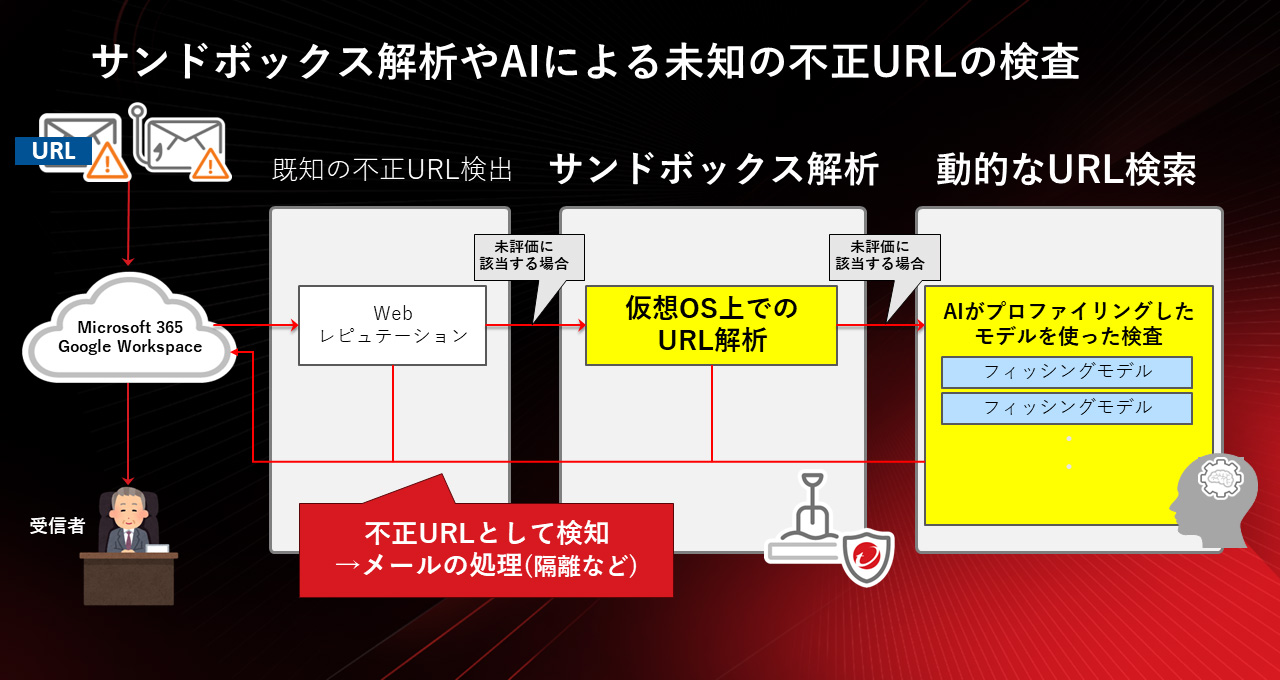

サンドボックス解析などによる不正URLの検査技術

フィッシングメールをはじめとする不正URLを利用した攻撃に対しては、仮想OS上でURL解析を行うサンドボックス解析を中心とした技術が有効です。Exchange Onlineのメール本文内または添付ファイル内のURLに対して、まずWebレピュテーション機能によって既知の不正URL検出を行います。Webレピュテーションによるスキャンの結果、未知の不正URLの可能性があるURLに対して、追加でサンドボックス解析を行います。

サンドボックス解析の結果、未知の不正URLの可能性がある未評価の不正URLに対しては、さらにAIがプロファイリングしたモデルを使って検査する動的なURL検索が実施されます。このように、既知の不正URLか否かだけではなく、サンドボックス解析や動的なURL検索技術により多段で不正URLを利用したメール攻撃への対策を強化できます。

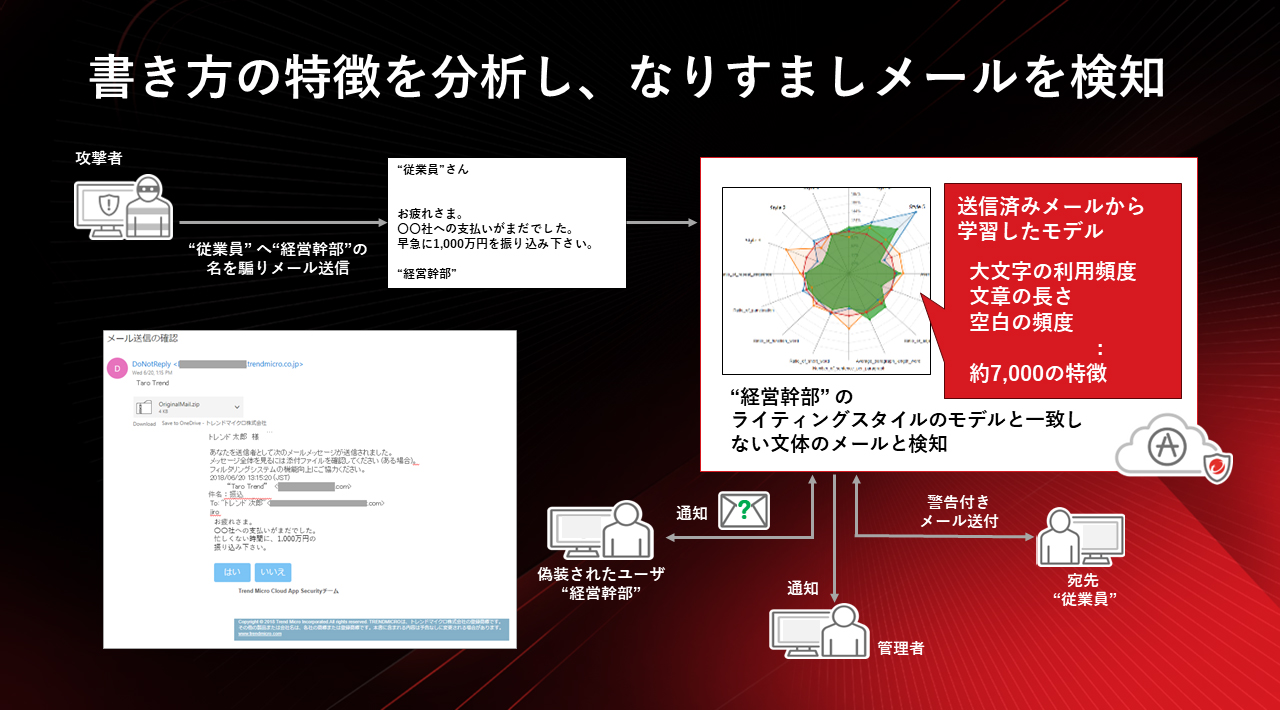

なりすましメールを見抜く解析技術

巧妙化するなりすましメールに対しては、メールヘッダと本文の解析に加え、メールの書き方の特徴を分析して検知する機能が有効です。

役員や財務部門のご担当者等なりすましの対象に悪用される可能性があるユーザのメールの書き方の特徴を事前にAI で学習させ、攻撃者によるなりすましメールと書き方の特徴を比較し、検知させることができます。

たとえば、経営幹部から1,000万円を振り込むよう依頼メールを受け取った場合、過去のメールから学習したモデルを用いて書き方の特徴を分析し、偽装メールかどうかを判別します。

メール以外のセキュリティ技術

マルウェア感染などのセキュリティリスクは、メールが起点となるケースが多くメールのセキュリティ対策は必須です。しかし、Microsoft 365にはメール以外の機能もあります。

たとえばTeamsにアップロードされたファイルには情報漏えいリスクがある等、Microsoft 365に標準搭載されているセキュリティでは十分ではないケースがあります。CASには、Microsoft 365のストレージやTeamsなどをより安全に使用するための機能が搭載されています。ここではCASの機能を基にして、Microsoft 365のストレージやTeamsなどを、より安全に使用するために必要なセキュリティ技術を紹介します。

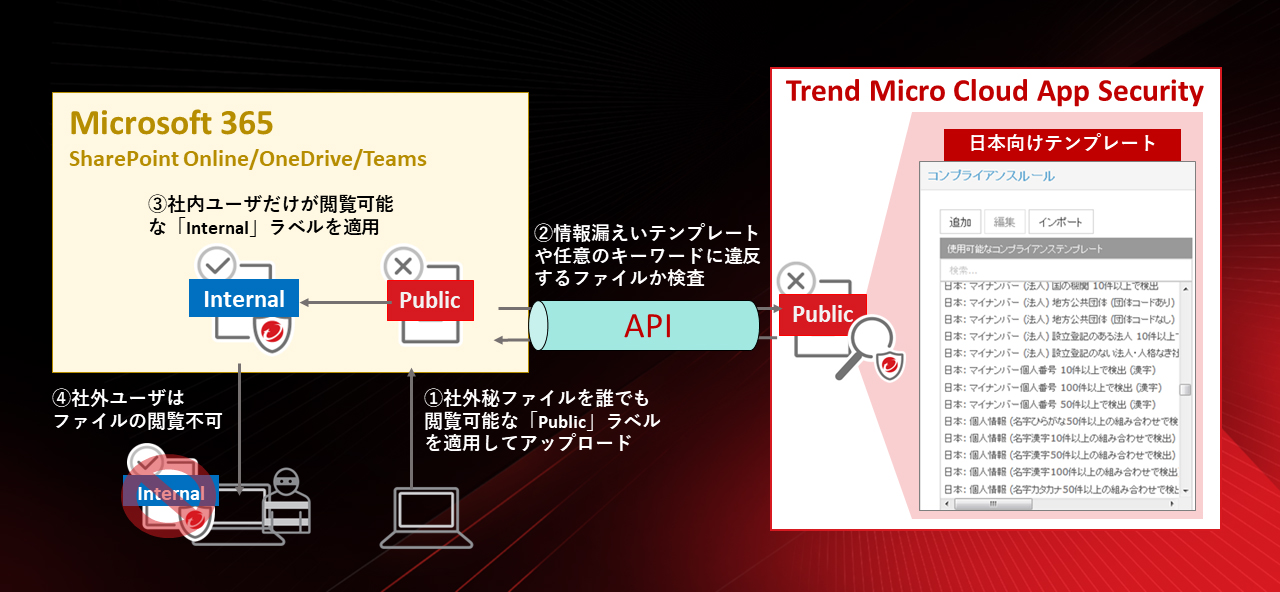

ストレージ

SharePoint OnlineやOneDrive for Businessのようなストレージに保管されたファイルに対しても、情報漏えい対策やマルウェア対策が必要です。ストレージにアップロードされたファイルと情報漏えいテンプレートを照合し、任意のキーワードに違反するファイルの有無を検査します。

また、ファイルの秘密度ラベルを設定することも重要です。秘密度ラベルはMicrosoft

365で提供されている機能で、ファイル単位で閲覧権限などを設定できます。

しかしながら、「秘密度ラベルそのものの設定」が故意または過失で、誤った設定になる可能性はゼロではありません。CASでは情報漏えい対策機能を活用して、万が一誤ったラベル設定になっていたとしても、スキャンの結果、適切な秘密度ラベルを適用し、情報漏えいを防ぐことが可能です。

さらに、ストレージにアップロードされたファイルに対して検査し、マルウェアが含まれるファイルを隔離することで、マルウェア対策も強化できます。

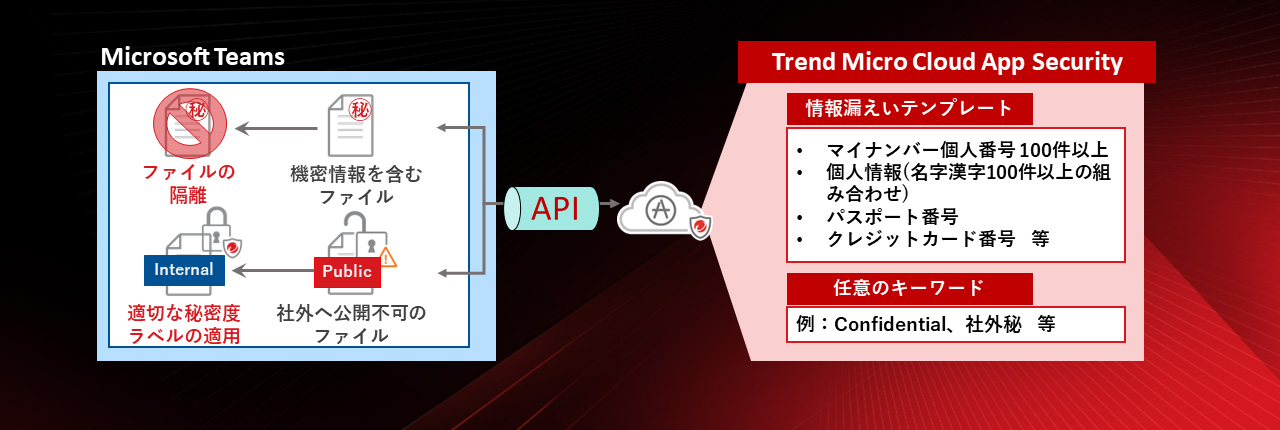

Microsoft Teams

Teamsのセキュリティリスクとして、閲覧権限の設定ミスによる情報漏えいが挙げられます。そこで、あらかじめ設定した情報漏えいテンプレートに該当するファイルや任意のキーワードを含むファイルに対して、秘密度ラベルの適用やファイルの隔離処理を行うことで、Teamsからの情報漏えいリスクを軽減できます。

適切なラベルを適用することで、設定ミスや内部犯が故意に設定を変更している場合でも、セキュリティ対策の強化につながる仕組みです。

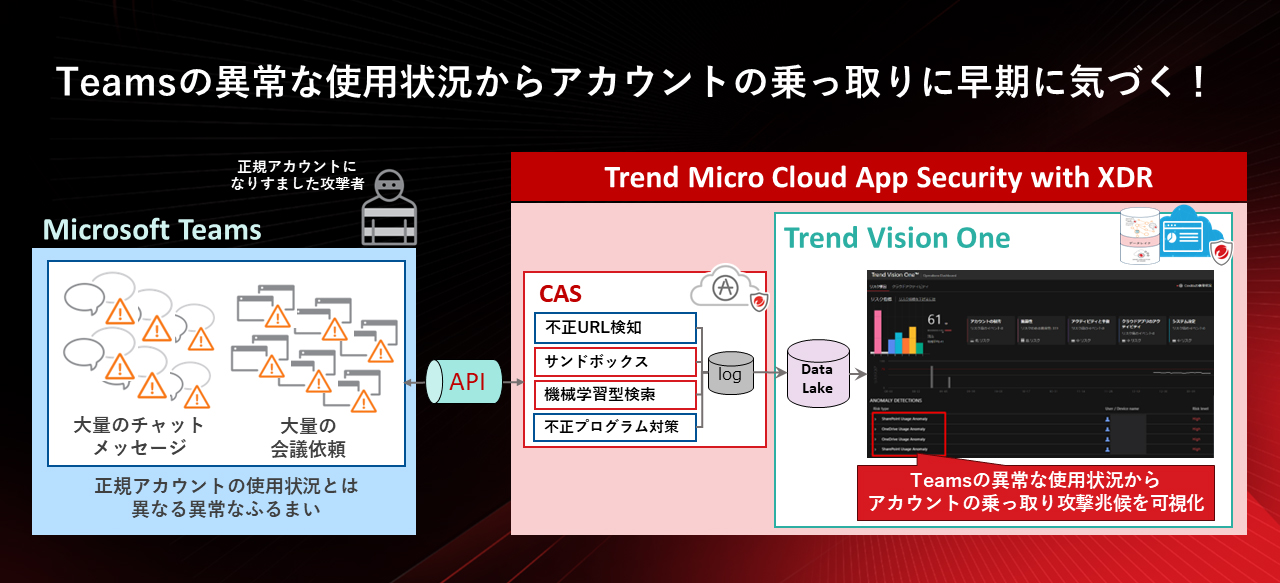

アカウント乗っ取り兆候の可視化

フィッシングメールや認証サーバへの総当たり攻撃によってMicrosoft 365のアカウントが乗っ取られる脅威にさらされた場合、リスク兆候を可視化して迅速に対処することが重要です。CAS with XDRでは、Azure ADと連携してMicrosoft 365のユーザを管理することで、アカウント乗っ取りの兆候に早期に気づくことができます。

具体的には、Azure ADのアクティビティ解析を用いることで、通常と異なるロケーションやデバイスからのログインや、短期間での度重なるログイン失敗、異なるIPアドレスからのログインなどを検知できます。

たとえば、なりすましの兆候として、乗っ取ったアカウントを悪用した大量の会議依頼やチャットメッセージの送信が挙げられます。

また、ストレージへのファイルの大量アップロードや大量のアクセスが生じるとリスクイベントが生成され、アカウント乗っ取り兆候に早期に気づくことができます。

まとめ

文書ファイルのマクロ機能を悪用するEMOTETは、亜種や新種を作り変化を続け、既存の検出技術を回避し侵入してきます。EMOTETによる情報漏えいや、侵入後の被害拡大を防止するために、まずはEMOTETが潜伏していないか診断することが重要です。

トレンドマイクロでは、Microsoft 365およびGoogle Workspaceを診断できる「Cyber Risk Assessments」を提供しています。Cyber Risk Assessmentsは、自社のメールボックスをスキャンし、不審なメールや脅威がメールボックス内に侵入していないかを、無償で確認できるサービスです。Microsoft 365およびGoogle Workspaceの管理者権限をお持ちの場合、メールボックスに簡単に接続して診断を開始できます。

EMOTET以外にも、クラウドメールの標準セキュリティをすり抜ける、フィッシングメールやランサムウェアなどの検出も可能です。

企業のセキュリティを守るために、Cyber Risk Assessmentsの無料診断をぜひご利用ください。