EMOTET(エモテット)とは?

特徴や仕組み、感染対策を解説

EMOTET(エモテット)とは、不正メールの添付ファイルや、記載された不正なURLを介して端末へ侵入し、機密情報の窃取や他のウイルスの感染をもたらすマルウェアです。EMOTETの攻撃手口は巧妙で多岐にわたるため、「効果的なセキュリティ対策がわからない」というIT担当者も少なくありません。

本記事では、EMOTETの特徴や仕組み、メールを使った攻撃パターンや感染被害について解説します。後半には、EMOTETが自社ネットワーク内に発見された場合の対応方法や、侵入・感染拡大を防ぐ方法も紹介しているので、参考にしてください。

目次

EMOTETとは

EMOTETとは、悪意のある攻撃者から送られる「不正なメール」から、感染拡大をもたらすタイプのマルウェアです。EMOTETは、まるで季節性インフルエンザのように、活動と停滞を繰り返しているのが特徴です。

2014年に初めて検知され、2019年に国内における攻撃が本格化しました。2021年1月に一旦収まりましたが、同年11月に活動再開が確認されています。そして、2022年11月以降の攻撃は停止状態で、感染被害は落ち着いていました。しかし、2023年3月より再び攻撃メールが確認され、ファイルサイズを大きくすることでウイルス対策ソフトの目をくぐるケースが発見されています。

他にも新たな手法として、Microsoft OneNoteファイルの直接添付や、ショートカットリンクを含んだファイルを添付した不正メールが観測されています。

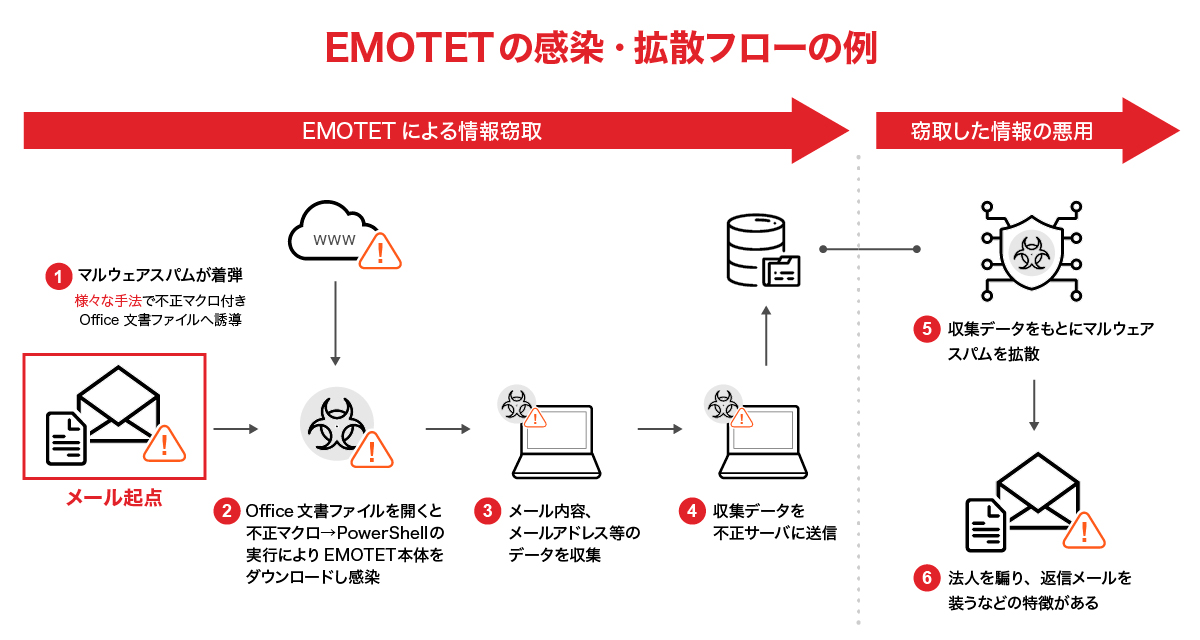

感染と拡散の仕組み

EMOTETは、典型的なスパムメールを起点として感染するマルウェアです。日常業務のメールに紛れて届いた不正ファイルやURLを気付かぬうちにクリックすることで、EMOTETに感染してしまいます。

EMOTETに感染すると、端末からメール内容やアドレス帳など機密データが盗まれます。データは不正サーバに送信され、盗み取った情報を悪用して巧妙に件名などを偽装し、取引先や親会社などにマルウェアをさらに拡散する仕組みです。

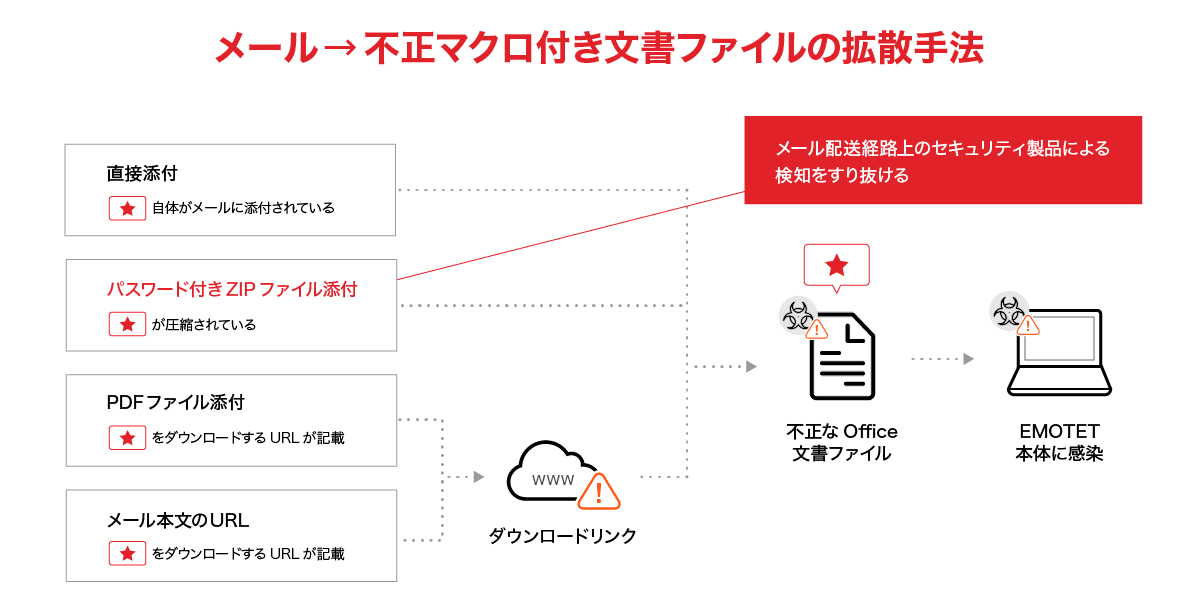

EMOTETの主な侵入経路は、不正なOffice文書ファイルです。WordやExcelファイルとして攻撃メールに直接添付されるだけでなく、「パスワード付きZIPファイル」やPDFファイルの添付、メール本文に記載されたURLから、Office文書ファイルをダウンロードするよう誘導されます。

なかでもパスワード付きZIPファイルは、パスワードがないと展開できず、ウイルス対策ソフトもすり抜けるため、注意が必要です。

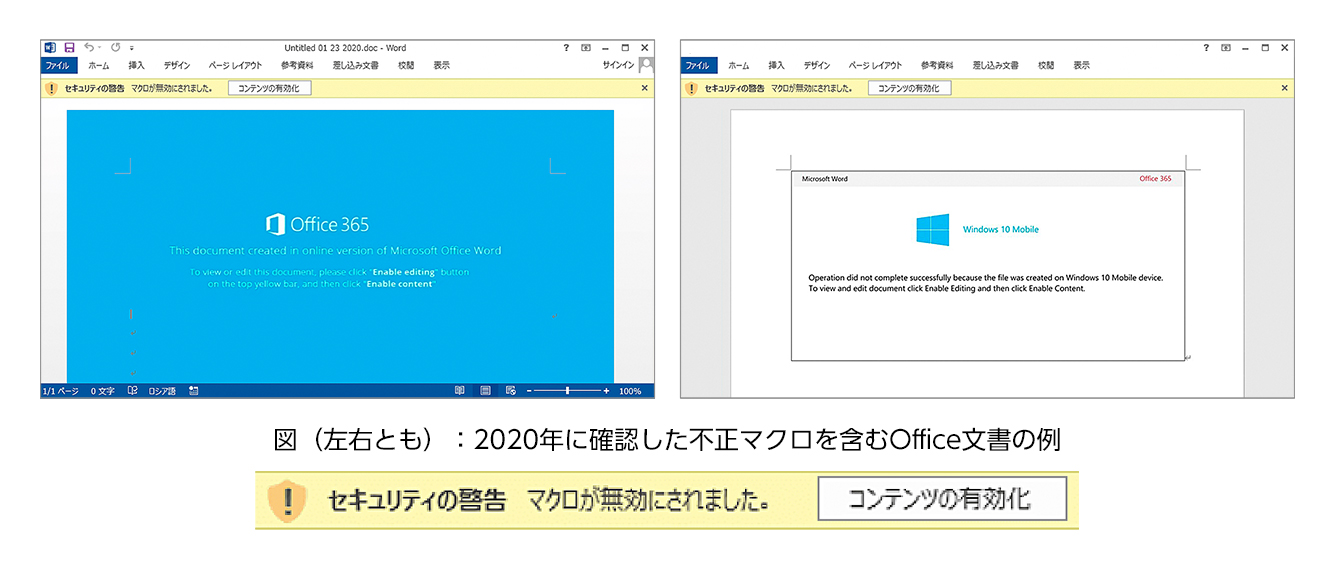

不正なOffice文書ファイルを開くとマクロを実行化するよう誘導され、「コンテンツの有効化」をクリックすると仕込まれた不正なマクロが起動します。マクロのコマンドが実行されると、Windowsに標準搭載されたPowerShell経由でEMOTETがダウンロードされ、感染してしまうのです。

深刻化した理由

EMOTETが深刻化した理由は、特定の対策のみでは対応が難しい性質を持つためです。EMOTET自体には不正コードがあまり含まれておらず、発見が困難な場合があります。さらに、機能拡張を行い亜種や変種が新たに作られてしまうと、パターン検知による既存の検知技術では、すり抜けられてしまう可能性があります。

EMOTETの攻撃メールは、窃取した情報等から実在する人物を装って自然な日本語で送られてくるケースが多く確認されています。知っている人物からのメールだと信じ込んでしまい、不正なOffice文書ファイルを疑うことなく展開する人が増えたことで、被害拡大につながりました。

EMOTETの攻撃パターン

EMOTETの主な攻撃パターンとして、ばらまき型マルウェアスパムと「返信型」攻撃メールの2点を解説します。

ばらまき型マルウェアスパム

ばらまき型マルウェアスパムは、社内メールや公的機関などを装い、不特定多数に送信される攻撃メールです。上の画像では、「TO 関係各位」とされ、本文には添付のWordファイルを確認するよう記載されています。Wordファイルを開いて「コンテンツの有効化」をクリックすると、EMOTETに感染する仕組みです。

標的の関心のテーマを取り上げる場合もあり、コロナ禍では保健所を装った悪意のあるメールがばらまかれました。正式なメールと見分けがつきにくく、EMOTETのばらまきメールと見抜くのは非常に困難なケースもあります。他にも、賞与や請求書について記載された不正メールも確認されていて、思わず誤クリックを誘発する巧妙な罠が仕掛けられています。

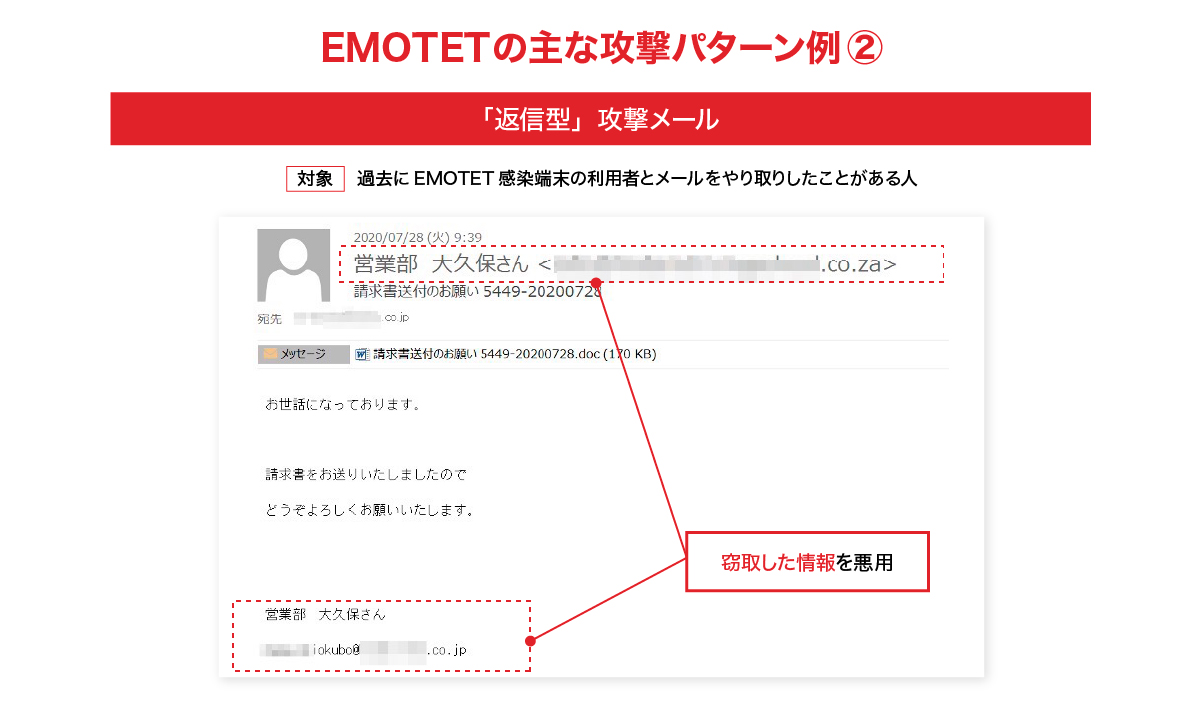

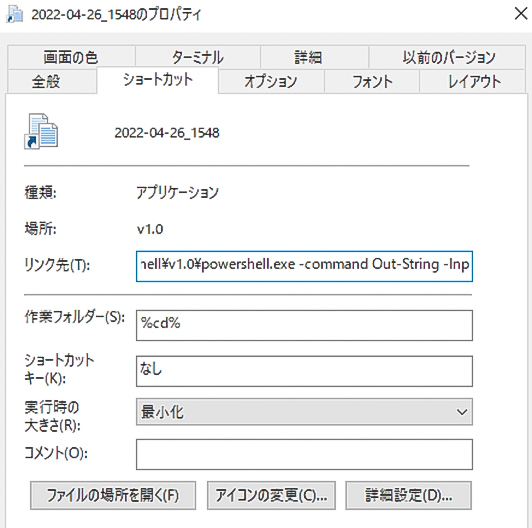

「返信型」攻撃メール

「返信型」攻撃メールは、氏名やメールアドレス、所属など窃取した情報を悪用し、実在する人からの返信メールに見せかける手口です。EMOTETに感染した端末利用者と、メールで連絡を取ったことのある人や、アドレス帳に連絡先のある人が対象となります。

メールの差出人や宛先、メールタイトルだけでなく、署名欄にも窃取した情報が、悪用されているのが特徴です。中には、「Re:」や「>Sent:」など過去にやり取りがあったと騙すための情報が記載されている場合もあります。受け手は業務に関係があるファイルが添付されていると信じ込んでクリックし、感染被害にあってしまうのです。

多様化するEMOTETの攻撃手法

EMOTETの攻撃手法は多様化し続けています。2022年4月には添付ファイル内のショートカットリンクファイル(.lnk)を悪用したEMOTETスパムが、2023年3月にはMicrosoft OneNoteファイルの直接添付が見られました。

どちらもマクロを使用しない攻撃手法であることが特徴です。2022年にMicrosoft社が、Microsoft Officeのマクロの無効化を標準設定にしたことから、攻撃者はマクロを使用しないMicrosoft OneNoteやショートカットリンクを使った侵入を試みていると考えられます。

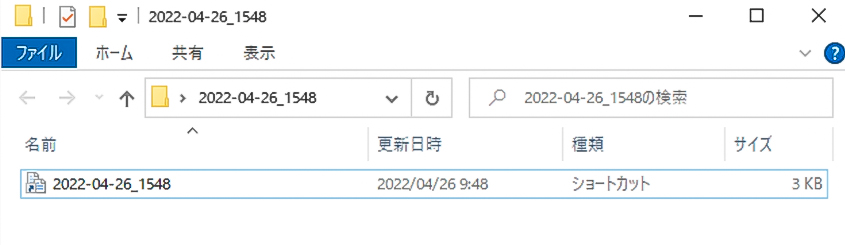

Windowsショートカットリンクファイルの悪用

攻撃メールにパスワード付きZIPファイルが添付され、パスワードを入力して解凍すると、添付ファイル内にショートカットリンクファイル(.lnk)が含まれた新事例です。

この不正ショートカットリンクの、リンク先にはWindows標準の「PowerShell.exe」が指定されています。

ショートカットリンクを実行すると、PowerShell経由でEMOTETがダウンロードされる仕組みです。

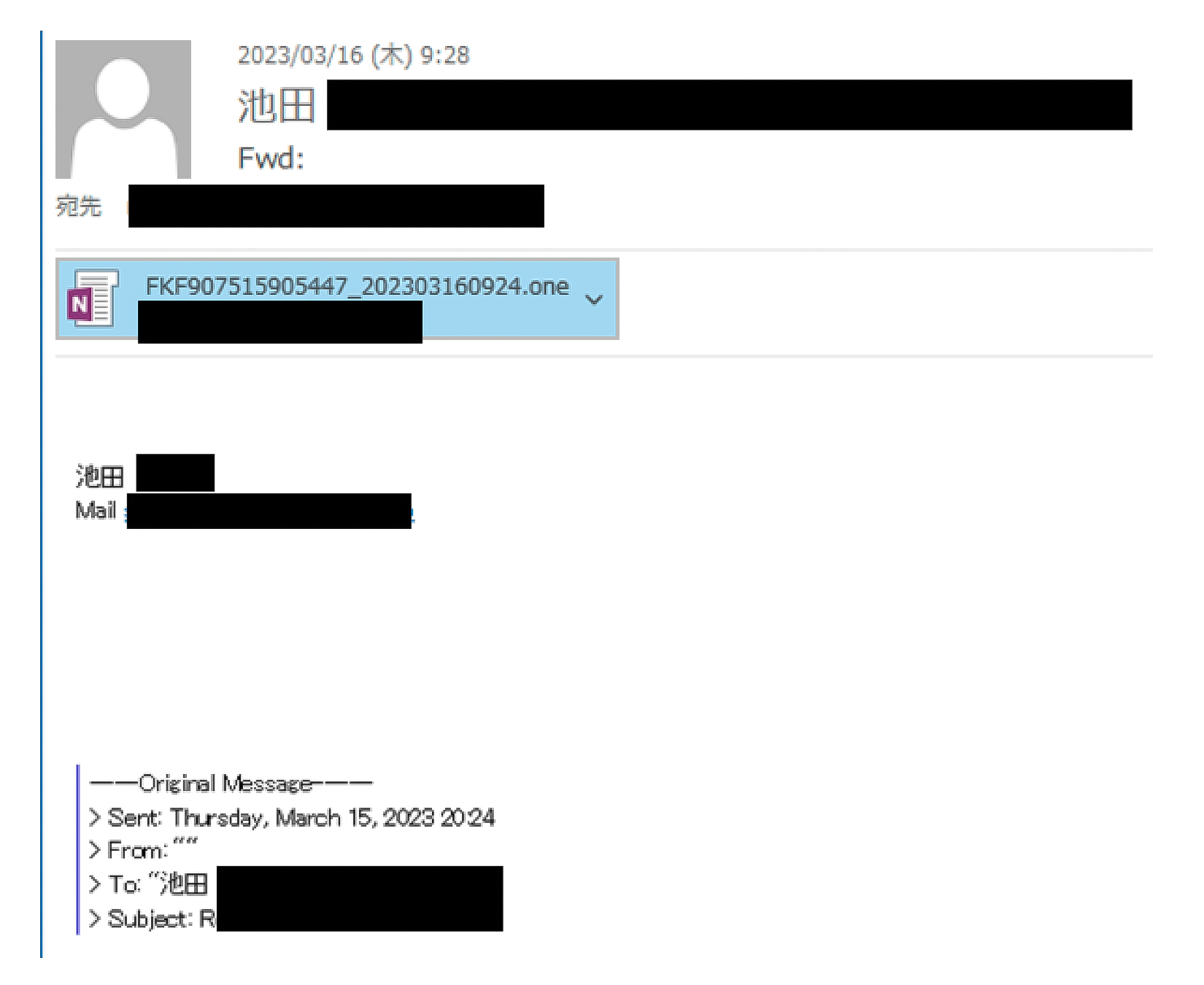

Microsoft OneNoteファイルの悪用

「返信型」攻撃メールに、Microsoft OneNoteファイル(.one)を直接添付した新たな事例です。

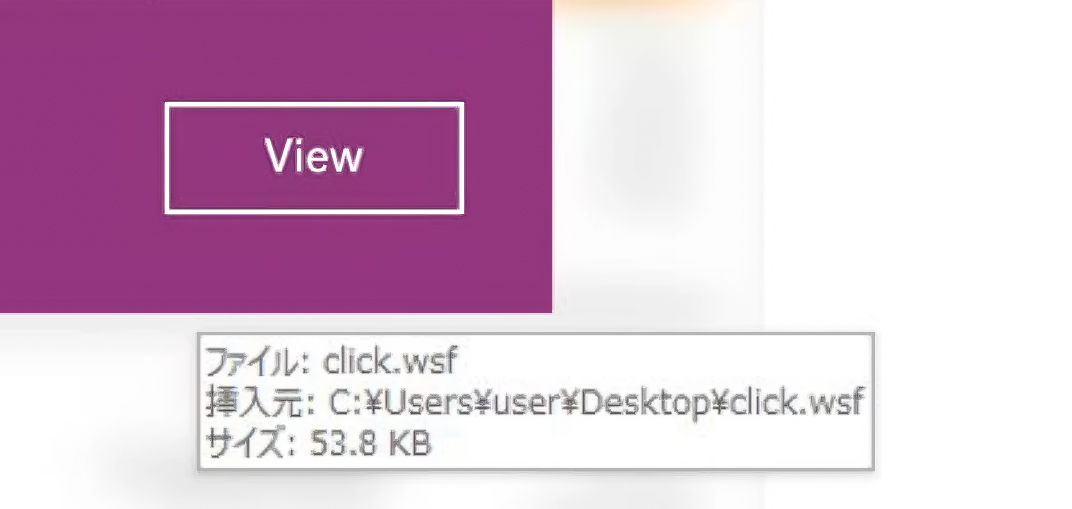

添付ファイルを開くとMicrosoft OneNoteを装ったメッセージが表示され、「View」をダブルクリックするよう求められます。

「View」ボタンにマウスオーバーすると、「click.wsf」というスクリプトファイルが裏に仕組まれていることがわかります。

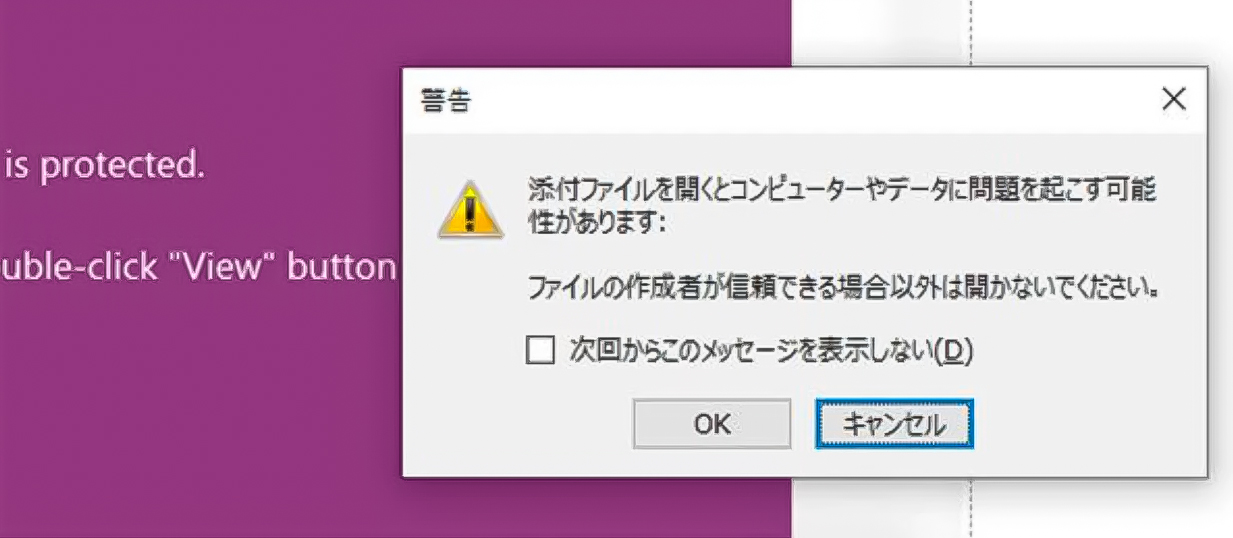

「View」をダブルクリックすると、「添付ファイルを開くとコンピューターやデータに問題を起こす可能性があります」という画面が表示されます。「OK」を選択すると、スクリプトファイルが実行され、EMOTETに感染してしまいます。

トレンドマイクロが2023年3月16日〜29日に観測した、約16万件のEMOTETの攻撃メールの内、Microsoft OneNoteを悪用した攻撃が8割を占めることがわかりました。以上のように、攻撃者の手口が巧妙化していることから、Office文書ファイル以外の添付ファイルにも注意が必要です。

EMOTETによる感染被害

EMOTETによる3つの感染被害を解説します。

他のマルウェアに感染する

EMOTETが端末に侵入すると、ランサムウェアやバンキング型トロイの木馬など他のマルウェアがダウンロードされ、被害拡大につながる恐れがあります。ネットワーク内部に侵入したEMOTETがマルウェア・プラットフォームとして動作し、強力なマルウェアを感染させる機能があるためです。

重要なデータを暗号化して金銭を要求するランサムウェアに感染すると、業務停止にまで及ぶリスクがあります。また、組織内ネットワークへのアクセス権が闇市場で売買される恐れもあり、被害拡大が懸念されます。

機密情報や個人情報が盗まれる

EMOTETに感染すると、メールソフトに記録したログイン情報や履歴、ネットワーク内の機密情報、Webブラウザに保存したクレジットカード情報などが盗まれます。窃取した情報を踏み台にして、過去にやり取りのあった人物へなりすましメールを送信し、感染拡大をもたらします。

感染被害が拡大する

EMOTETには自己増殖するワーム機能が備わっていて、組織内ネットワークから他の端末へ感染を拡大します。また、感染端末にしばらく潜伏する場合もあり、気づいたときには企業内で爆発的に感染被害が拡大していたというケースもあります。

EMOTET感染時の対応方法

EMOTET感染時における対応方法を4点解説します。

ネットワークから感染端末を切り離す

EMOTETが侵入すると増殖して別の端末に感染する恐れがあるので、感染端末を組織内ネットワークから切り離すことが重要です。また、EMOTETは一定期間、潜伏する場合があるため、他の端末にも感染していないか診断しましょう。

一方で、ネットワークから切り離すことにデメリットもある点には、注意が必要です。ネットワークを切り離すことで、原因調査のために必要な情報を取得できなくなる恐れもあるからです。実際に、ネットワークから切り離された際に、自身をアンインストールしてしまうマルウェアも確認されています。

ネットワークから感染した端末を切り離すというのは、感染拡大を防ぐという意味では有効ではあるものの、唯一解ではないことを念頭にいれておきましょう。

他のマルウェアに感染していないか調査する

EMOTETはプラットフォームとして他のマルウェアを呼び寄せる特性があるため、EMOTET以外のマルウェアに感染していないか調査しましょう。他の強力なマルウェアに感染している場合、被害が深刻化する恐れがあるので注意が必要です。

アカウントのメールアドレスや認証情報を変更する

EMOTETに感染した場合、アカウント情報や認証情報を変更する必要があります。盗まれた情報が悪用され、アドレス帳にある連絡先に二次被害が及ぶ恐れがあるからです。メールアドレスやパスワードだけでなく、Webブラウザに保存した認証情報を変更することも大切です。

取引先にも注意喚起する

二次被害が及ぶ可能性のある取引先や関係者に対して、EMOTETに関する注意喚起を実施しましょう。プレスリリースで発表したり、メール以外の手段で連絡を取ったりして、EMOTETの手口や被害リスクを伝えます。また、社内でも不審なメールを開かないよう周知し、EMOTETの侵入を防ぐための対策を講じることが重要です。

EMOTETの侵入と感染拡大を防ぐ方法

EMOTETの侵入と感染拡大を防ぐ方法を4点解説します。

Officeファイルのマクロ自動実行を無効化する

EMOTETの主な感染経路である、Office文書ファイルのマクロ自動実行を無効化することで、侵入防止につながります。2022年4月よりマクロ自動実行の無効化は標準設定となりました。無効化になっていると、「コンテンツの有効化」ボタンが非表示となります。万が一、ボタンが表示されている場合は無効化が設定されているか確認し、「警告を表示せずにすべてのマクロを無効にする」へ変更しましょう。

従業員へ手口や対策方法を周知する

EMOTETの手口や対策方法を、従業員へ周知することで侵入や感染拡大の防止につながります。EMOTETは日常業務のメールを装って送られてくるため、従業員のセキュリティリテラシー向上が重要です。クリックしてはいけない添付ファイルの例などを共有し、セキュリティに関する研修を実施しましょう。

研修の一環として、実際の攻撃メールを想定した訓練用の攻撃メールを作成し、従業員へ送信するという手法などもあります。従業員が不審なメールと判断できずに開封したかどうかなど、結果を確認することで、従業員のセキュリティリテラシーを把握できます。

メールのセキュリティ対策を強化する

EMOTETの侵入や感染拡大を防ぐには、メールのセキュリティ対策を強化することが重要です。従来のウイルス対策である「パターン検知」だけでなく、EMOTETの新種や亜種に対応するために、機械学習やサンドボックスなど複数の技術を使うと効果的です。

機械学習の機能がある製品やソリューションを導入すると、捏造されたドメイン、件名に手入力された「Re」の文字、返信先がフリーメールである点などを見抜き、なりすましメールを検出できます。さらに、メールに添付された不正ファイルや記載されたURLの挙動を検知するサンドボックスを併用すると、セキュリティ対策の強化につながります。

添付ファイルのマクロを有効にして侵入された場合でも効果的であるため、機械学習やサンドボックスの併用が推奨されます。

事後対策としてのセキュリティ運用を整備する

EMOTETに侵入された事態を想定し、事後対策としてのセキュリティ運用をあらかじめ整備しておきましょう。感染被害が拡大した場合、セキュリティアラートが連続発生して個別対処に追われ、全体が把握しにくく迅速な対処ができなくなる恐れがあるからです。

そこで、SIEM(Security Information and Event Management)やXDR(Extended Detection and Response)などを導入し、脅威を可視化して高度な相関分析ができるよう環境を整備することが重要です。数秒で膨大なデータ量を読み込み、異常行動を解析するSIEMや、AIや機械学習で未知の攻撃を特定するXDRを使用することで、セキュリティ運用の迅速化が実現するでしょう。

まとめ

文書ファイルのマクロ機能を悪用するEMOTETは、亜種や新種を作り変化を続け、既存の検出技術を回避し侵入してきます。EMOTETによる情報漏えいや、侵入後の被害拡大を防止するために、まずはEMOTETが潜伏していないか診断することが重要です。

トレンドマイクロでは、Microsoft 365およびGoogle Workspaceを診断できる「Cyber Risk Assessments」を提供しています。Cyber Risk Assessmentsは、自社のメールボックスをスキャンし、不審なメールや脅威がメールボックス内に侵入していないかを、無償で確認できるサービスです。Microsoft 365およびGoogle Workspaceの管理者権限をお持ちの場合、メールボックスに簡単に接続して診断を開始できます。

EMOTET以外にも、クラウドメールの標準セキュリティをすり抜ける、フィッシングメールやランサムウェアなどの検出も可能です。

企業のセキュリティを守るために、Cyber Risk Assessmentsの無料診断をぜひご利用ください。